Histórico da Página

Índice

| Índice | ||||||||

|---|---|---|---|---|---|---|---|---|

|

Objetivo

Este documento tem o objetivo de conduzir o leitor para configurar um ambiente de DMZ e/ou SSL para o TOTVS | ECM. A DMZ é a área de rede que permanece entre a rede interna de uma organização e uma rede externa, em geral a internet. Comumente, uma DMZ contém equipamentos apropriados para o acesso à internet, como servidores para web (HTTP).

A configuração de SSL permite a utilização de certificados digitais para garantir uma conexão segura através da Internet.

Pré-requisitos

O ambiente de DMZ para o TOTVS | ECM é baseado no servidor HTTP Apache™. O instalador e a documentação oficial do Apache™ podem ser encontrados em http://httpd.apache.org/.

ATENÇÃO: A versão do Apache™ HTTP Server deve ser igual a 2.2.15. Já foram reportados problemas com versões anteriores.

Cenários Homologados

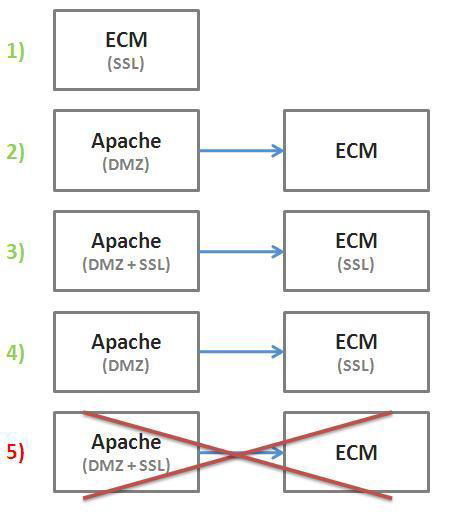

A figura abaixo ilustra os cenários homologados para configuração do ECM com DMZ e/ou SSL, outras formas de configuração podem gerar comportamentos inesperados:

Procedimentos de Configuração de DMZ

O Apache™ HTTP Server deve ser instalado no servidor a ser exposto para acesso externo à rede da organização.

A configuração do Apache™ é realizada via arquivo de configuração. O arquivo de configuração encontra-se em APACHE_HOME/conf/httpd.conf.

O ambiente de DMZ é constituído da configuração de um Proxy com o Apache™ HTTP Server. As linhas abaixo devem ser acrescentadas no final do arquivo httpd.conf que acompanha a instalação padrão do Apache™, são elas:

...

- host: é o nome do servidor onde o TOTVS | ECM está hospedado;

porta: é a porta do servidor onde o TOTVS | ECM está hospedado.

- portaRTMPT: é a porta do canal RTMPT onde o TOTVS | ECM está hospedado, configurada no arquivo wdk-service.xml.

É recomendado utilizar o nome ou alias do servidor ao invés do IP, alguns navegadores entre eles o Internet Explorer possuem um controle de segurança não permitindo “Cross-Domain”, ou seja, mudança de host, sendo assim, se for definido o IP do servidor, em determinado momento poderá acontecer uma mudança de endereço, causando erro de sessão expirada, ocorre com mais frequência na renderização de relatórios.

...

A técnica de DMZ é viabilizada pelo tunelamento do protocolo RTMP da Adobe® via HTTP. Desta maneira é possível redirecionar as requisições do TOTVS | ECM para o servidor onde o produto está hospedado sem maiores riscos à segurança da rede da organização. Ataques as portas redirecionadas não serão bem sucedidos haja vista resultarem em respostas em formatos que serão desconhecidos aos responsáveis pelo ataque.

Web Services em ambiente de DMZ

...

Caso seja necessário acessar os Web Services a partir do ambiente de DMZ é necessário configurar o servidor de aplicação do produto, para que, ao disponibilizar os arquivos WSDL seja utilizado como endereço o host o servidor a ser exposto para acesso externo à rede da organização.

...

[ECM]/server/default/deploy/jbossws.sar/jbossws.beans/META-INF/

Altere a propriedade webServiceHost informando o host do servidor exposto para acesso externo.

...

Adicione a propriedade webServiceSecurePort o valor 443 (porta padrão HTTPS) ou a porta HTTPS utilizada pelo servidor exposto para acesso externo.

Exemplo:

| Bloco de código | ||

|---|---|---|

| ||

<property name="webServiceHost">byyou.com</property> <property name="modifySOAPAddress">true</property> <property name="webServiceSecurePort">443</property> <property name="webServicePort">80</property> |

OBS: [ECM] é o local de instalação do ECM.

Procedimentos de Configuração de SSL

...

Como pré-requisito para utilizar SSL no ECM deve ser adquirido um certificado digital válido, ou seja, um certificado gerado por uma autoridade certificadora. Não é recomendado o uso de certificados self-signed (auto-assinado), já que alguns navegadores não aceitam este tipo de certificado, e podem provocar comportamentos inesperados durante a utilização do produto.

...

O serviço pode ser carregado novamente, e acessado através da URL: https://server:8443/webdesk.

Utilizando Webservices com SSL

Por padrão os webservices são executados sobre o protocolo HTTP, para que os mesmos utilizem SSL é necessário adicionar à execução do patch ecm-ssl-pacth a inicialização do ECM.

O patch SSL faz com que todos os webservices do ECM sejam executados sobre o protocolo HTTPS. É importante que toda a configuração de SSL tenha sido feita e que o certificado utilizado seja válido.

Configurando o patch SSL:

- Para sistemas operacionais Windows:

...

** Para executar o patch manualmente leia o arquivo README-ECM-SSL-PATCH.txt que encontra-se na pasta bin da instalação do ECM.

Procedimentos de Configuração de DMZ com SSL

Para fazer a configuração de DMZ + SSL, devem ser efetuadas primeiramente as configurações de DMZ e SSL separadamente, conforme as seções anteriores deste documento. Após isso, executar os passos abaixo—:

...

Para:

ProxyPass /webdesk https://server:8443/webdesk

ProxyPassReverse /webdesk https://server:8443/webdesk

- No diretório da documentação, em Arquivos Adicionais, estão disponíveis todos os arquivos de configuração necessários, previamente configurados, para as plataformas Windows® e Linux®. Estes arquivos podem ser utilizados como exemplo.

- Adicionar os atributos abaixo, no VirtualHost 8443, para habilitar o certificado digital:

...

SSLProxyEngine On

SSLEngine On

SSLCertificateFile conf/ssl/my-server.cert

SSLCertificateKeyFile conf/ssl/my-server.key

ATENÇÃO: Este exemplo assume que o certificado digital do Apache™ está no diretório “ssl”, abaixo do diretório “conf” do Apache™, e que o nome do certificado é “my-server”.

Para finalizar, certifique-se de que as opções de DMZ e SSL estão marcados no cadastro da empresa. Reinicie os serviços do Servidor de Aplicação e do Apache™ para efetivar as configurações.

Observação: Se ao realizar o upload de arquivos, ocorrer o erro “Não foi possível fazer o upload. Verifique se o arquivo não está vazio (0Kb).”, verifique se o seu certificado utilizado é um certificado válido. Certificados auto-assinados, ou gerados por uma instituição não-válida irão restringir o envio de arquivos. Para maiores informações confira o link: http://swfupload.org/forum/generaldiscussion/347

...