Histórico da Página

...

Produto: | TSS - TOTVS Service SOA | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Versões: | 12.1.17 | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Ocorrência: | Configuração de certificados | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Passo a passo: | Procedimento de configuração de certificados modelo A3 IMPORTANTE: O TOTVS® SERVICES SPED não trabalha com o Certificado A1 e HSM ( A3 ) simultaneamente. Caso queira utilizar esta maneira instale o TSS em servidores distintos para cada configuração. Caso haja uma mudança de configuração . de tipo de certificado (A1→A3 ou A3→A1), o serviço do TSS (appserver) deverá ser reiniciado..

Nota de utilização: Recomendamos fortemente a utilização do modelo A1, pois é mais simples de instalar e configurar, não existe concorrência de acesso ao Hardware, não existe incompatibilidades com Sistemas Operacionais, fácil substituição, funciona em máquinas virtuais e em ambientes em Nuvem e por ser um arquivo digital lógico é de acesso mais rápido e não onera a aplicação.

Tipos de documentos homologados para certificado modelo A3 no TSS:

Para utilização dos demais documentos será necessário um desenvolvimento participativo para maiores detalhes acionar o suporte TOTVS.

Pré-requisitos de utilização modelo A3:

A – Software (Gerenciador e drivers) do A3 deve estar instalado e configurado na máquina que irá executar o TSS. B – Hardware (Token,SmartCard,etc…) do A3 deve estar instalado fisicamente na máquina que irá executar o TSS C – Homologado apenas para sistema operacional Windows D – Reunir as informações necessárias para configuração:

Para ambientes em Cloud, ou servidores virtualizados, não é possível a utilização do certificado A3, dúvidas consulte nossa FAQ: TSS0041 - É possível configurar certificado A3, em ambiente Cloud em Servidores Virtuais

1 - Identificar em seu A3, os dados exigidos no item D: Sabendo que cada fornecedor de certificado A3 tem seu próprio gerenciador de certificado, podem existir diferenças de como conseguir estes dados. Abaixo listamos algumas dicas e procedimentos para ajudar a encontrar essa informação:

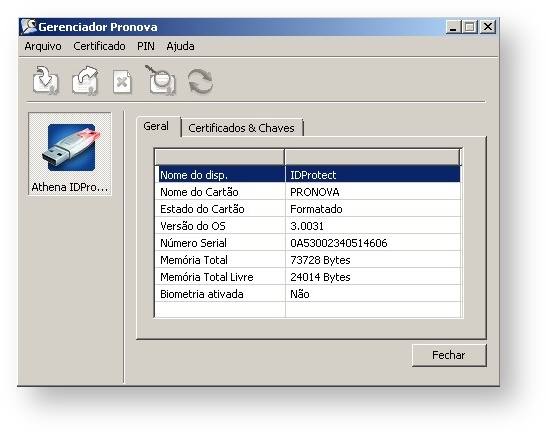

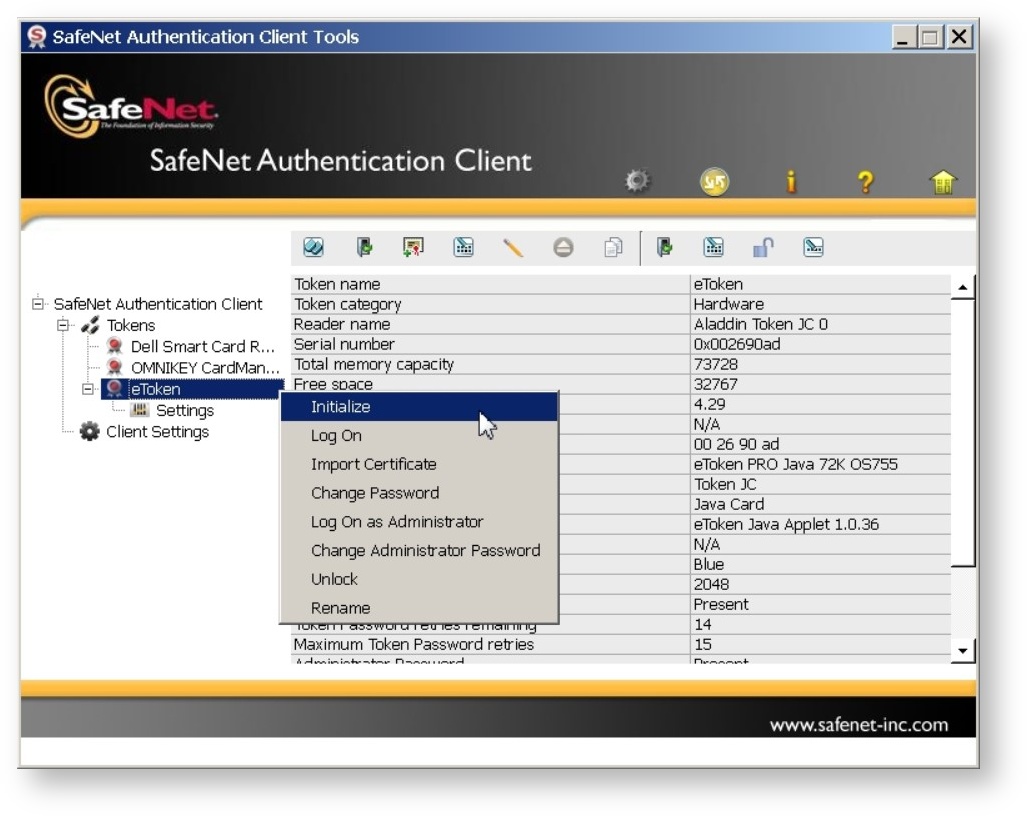

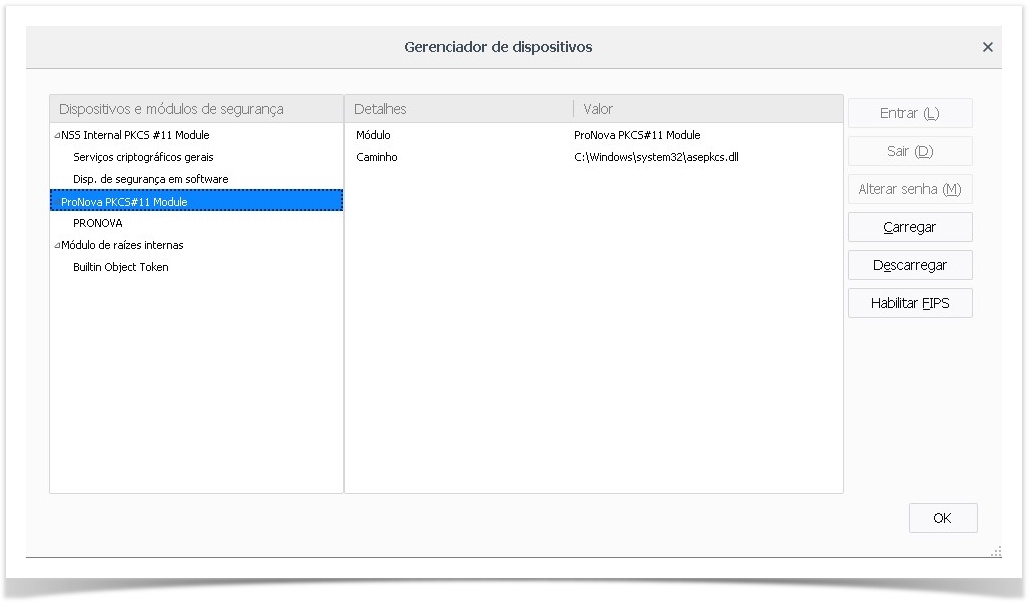

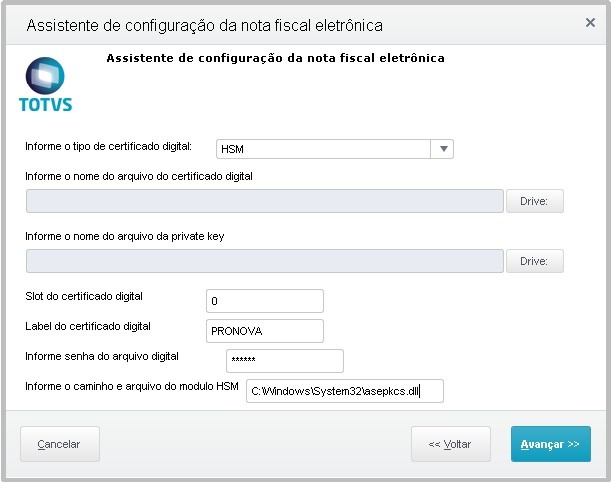

SLOT é uma divisão que existe dentro do A3, normalmente o fabricante insere o certificado dentro do SLOT 0. Dentro do gerenciador do certificado é possível obter este dado. Exemplo Pronova: Exemplo Aladin(SafeNet):

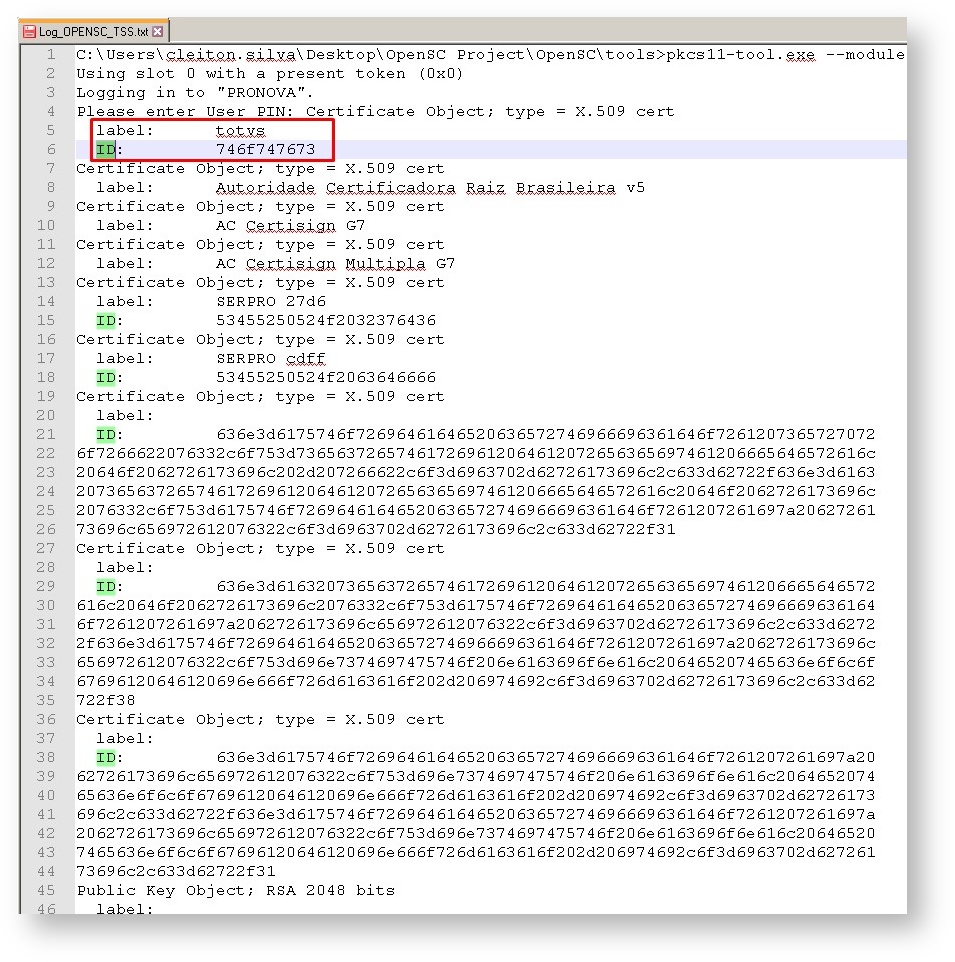

Lavel ou ID Hex é a identificação do certificado digital armazenado dentro do hardware, é o nome que as aplicações procuram o certificado dentro do A3. Exemplo Pronova:

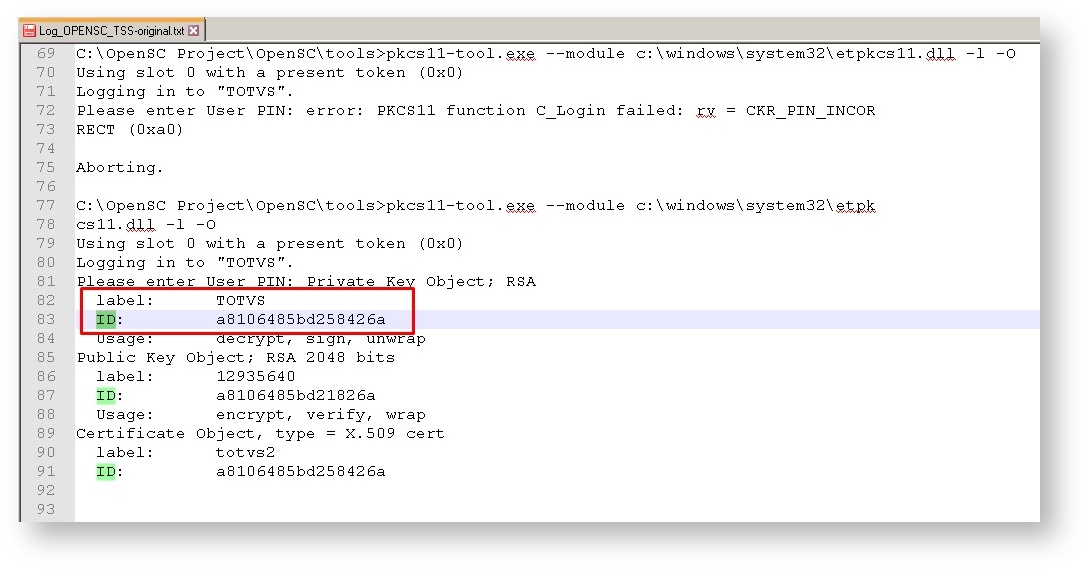

Exemplo Aladin(SafeNet): Dica, existem o programa gratuito chamado OpenSC, com o comando abaixo é possível listar todos os objetos (certificados) dentro do hardware. C:\OpenSC\tools>pkcs11-tool.exe --module c:\windows\system32\etpkcs11.dll -l -O Observação: O caminho bem como a DLL de uso será de acordo com o fornecedor do certificado.

Senha ou Pin de acesso, é o código informado pelo fornecedor do A3, para acessar as chaves privadas do certificado armazenado. Geralmente no gerenciador do certificado é solicitado este PIN de acesso.

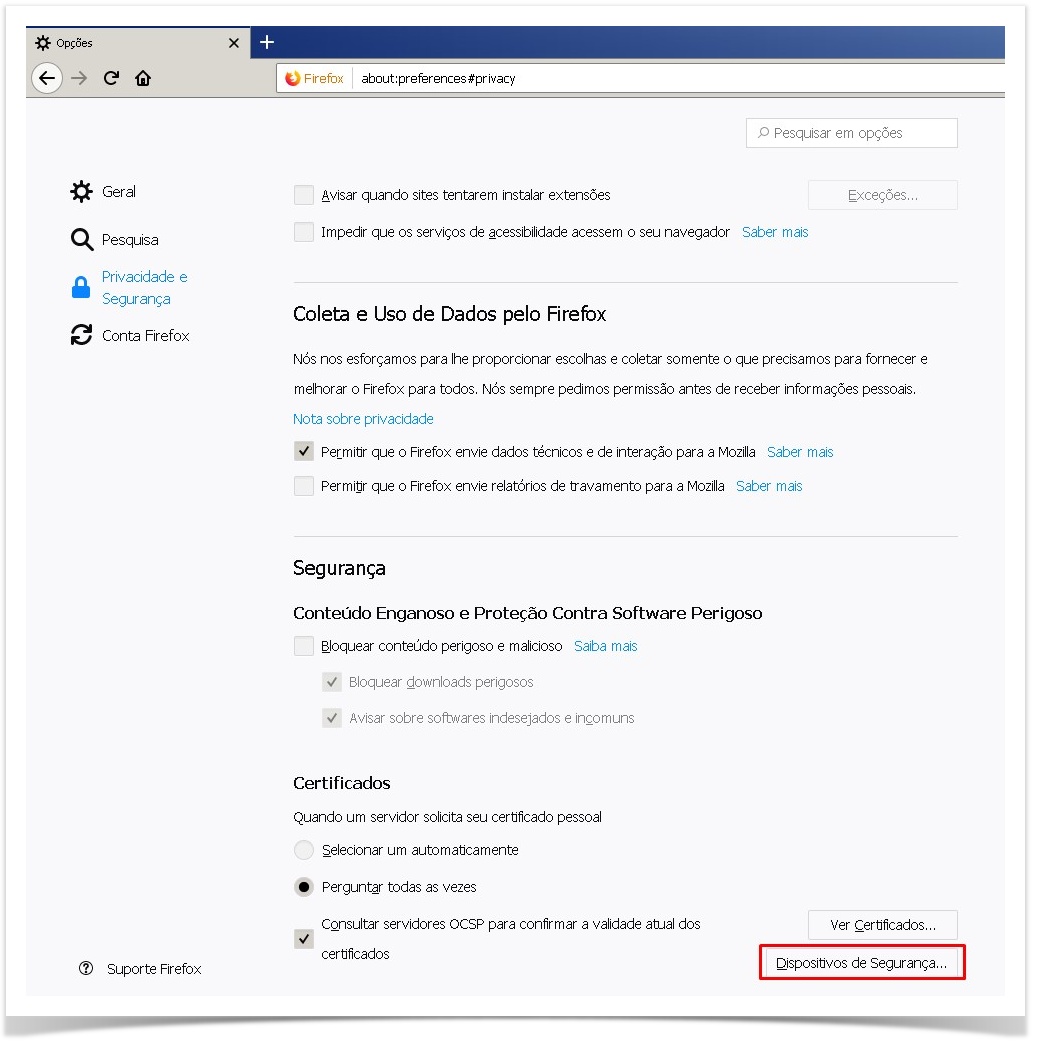

Informar o caminho absoluto da Dynamic-link library (biblioteca de vínculo dinâmico) ou DLL para o fabricante a ser configurado, o caminho do repositório de DLL(s) é indicado pelo fabricante no momento da instalação do driver oficial. Geralmente este arquivo está dentro da System32 ou SysWOW64, isso pode variar com o Sistema Operacional e versão do Driver do aplicativo instalado. Uma dica para encontrar este arquivo é acessando o certificado pelo navegador FireFox, nele existe um módulo de acesso ao gerenciador físico e é possível verificar qual a DLL que ele utiliza. Quando o certificado é importado no navegador Firefox é possível visualizar a DLL e o caminho usado pelo drive do fornecedor para gerenciamento do certificado, essa opção está disponível na opção “Dispositivos de Segurança”

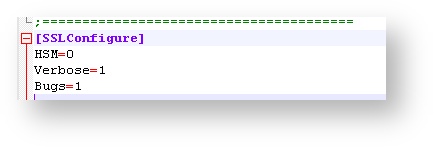

Exemplo Pronova: Exemplo Pronova: C:\Windows\System32\asepkcs.dll Exemplo Alladin: C:\Windows\System32\etpkcs11.dll Exemplo HSM Dinamo: Para informações detalhadas de configuração do certificado A3 HSM Dinamo, acessar link: https://tdn.totvs.com/x/f1o8Ig 2 – Habilitando logs adicionais no TSS, para verificação de mensagens informativas de comunicação como A3 Basta acrescentar as tags abaixo no appserver.ini na sessão SSLConfigure para acompanhar as mensagens de comunicação Verbose=1

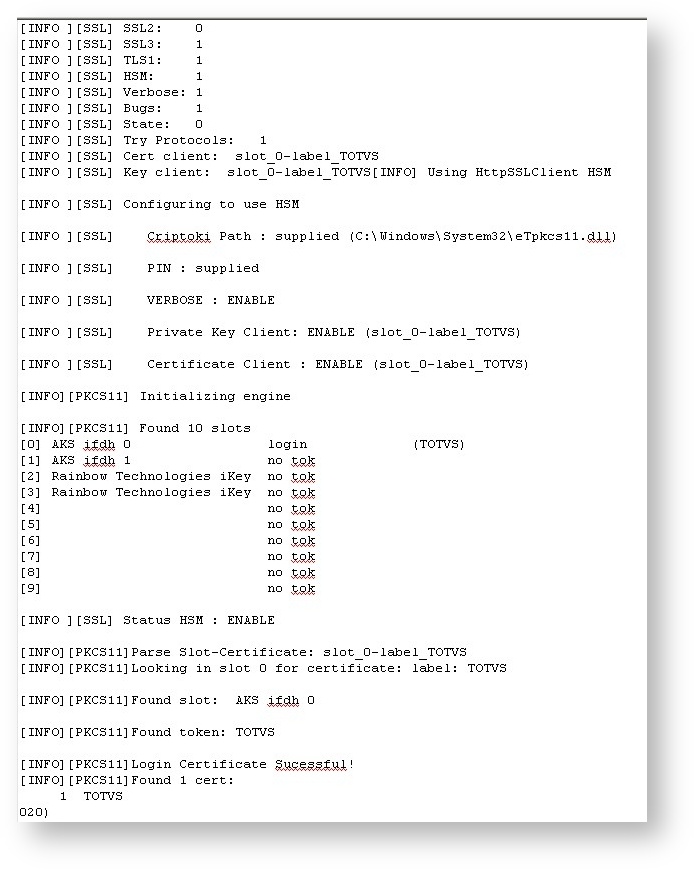

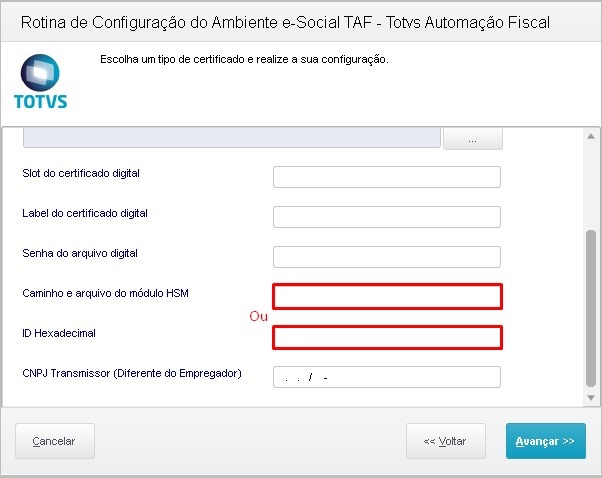

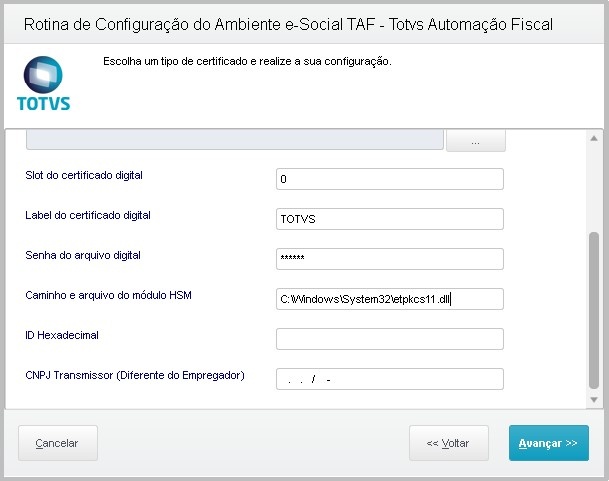

Exemplo de mensagens: 3 – Configuração na aplicação TOTVS dos dados obtidos no item 1 Nas telas das aplicações da TOTVS deve existir a possibilidade de configurar os dados obtidos: Exemplo TAF

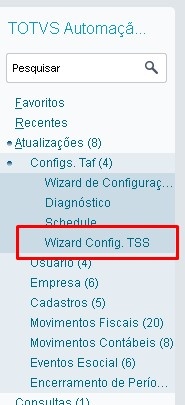

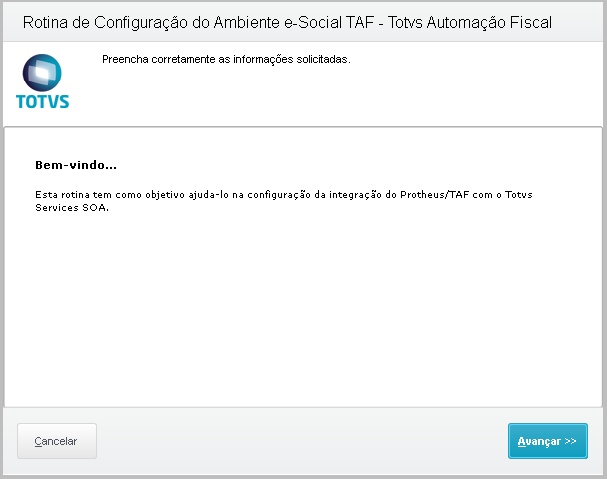

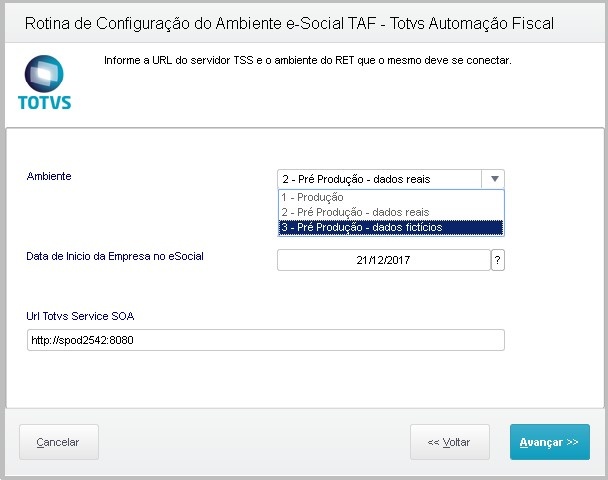

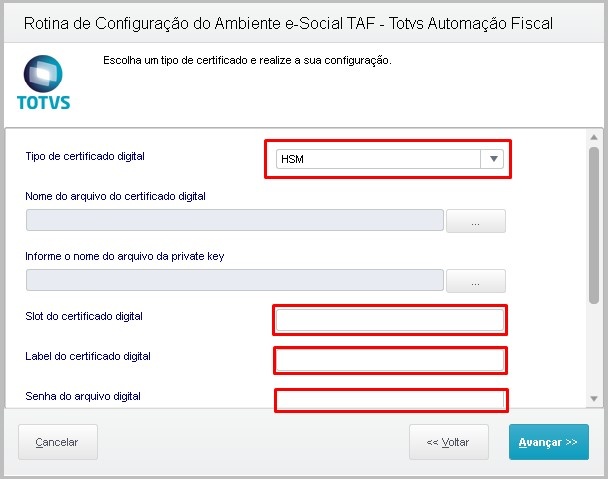

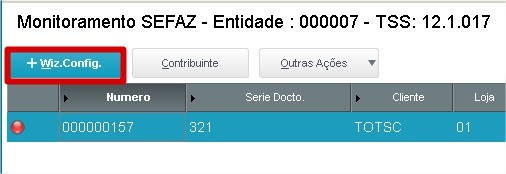

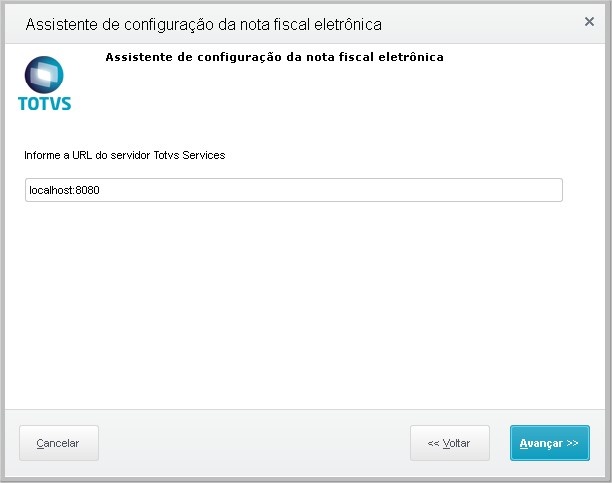

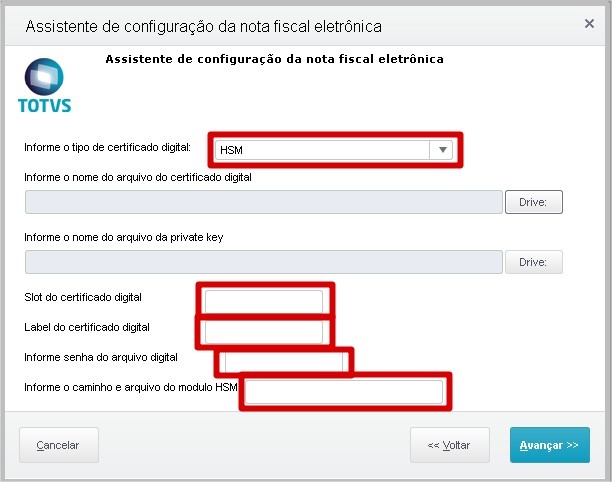

Exemplo ERP Protheus NF-e Os passos a seguir são para configuração do certificado modelo A3 são referentes ao ERP Protheus 12, o wizard configure auxilia a configuração do certificado. Ao selecionar a opção de Wiz.Config. a tela de boas-vindas irá guia-lo até a configuração do certificado e demais propriedades utilizadas na rotina de emissão de nota eletrônica. O próximo passo é informar onde encontrasse o serviço web-service do TSS este endereço é composto por um endereço de host e uma porta de conexão. Selecione o tipo de certificado a ser utilizado na configuração do certificado para o modelo A3 em questão selecione a opção HSM. A previa seleção do campo HSM implica na indicação das demais informações de configuração no cerificado.

4-Lista de certificados homologados junto com acompanhamento dos clientes: Atualmente a aplicação TSS utiliza para acesso ao Hardware o padrão modulo/slot/label ou ID hex. Este é o padrão de mercado dos fabricantes de A3, desta forma mesmo que seu modelo não esteja na lista, existe grande possibilidade de compatibilidade. Abaixo seguem as marcas e modelos de certificados tipo A3 aceitos:

Para o pleno funcionamento da NF-e é necessário que o certificado digital no HSM seja importado com as seguintes diretivas: CKA_PRIVATE CKA_VERIFY CKA_SIGN

Caso o padrão utilizado pelo certificado não seja compatível com o procedimento descrito, é necessário acionamento ao suporte para orientação e possível homologação do fabricante em questão. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Observações: | Para o sucesso da instalação e configuração sempre verificar a correta instalação do hardware bem como a utilização de drive(s) homologado(s) para o S.O. utilizado. |

...