Histórico da Página

...

01. DADOS GERAIS

| Linha de Produto: | SARA |

|---|---|

| Segmento: | SUPPLY CHAIN | Logística |

| Módulo: | SGS |

| Função: | Expiração senha de usuário, bloqueio de senha por tentativas e política de senha |

| Ticket: | N/A |

| Requisito/Story/Issue (informe o requisito relacionado) : | DLOGPORTOS-7157 |

| Parametros: | DIAS_MENSAGEM_EXPIRACAO_SENHA_SERVIDOR, QTDE_TENTATIVAS_LOGIN_BLOQUEIO, UTILIZA_POLITICA_SENHA_SERVIDOR |

...

O sistema SARA permite que o usuário teste e erre a senha quantas vezes desejar, sem que o usuário seja bloqueado caso o mesmo com um número de tentativas seja excessivo. O sistema também não controla a troca periódica da senha de usuário.

03. SOLUÇÃO

Realizado implementação no sistema SARA para controlar o número de tentativas de acesso e bloquear caso usuário ultrapasse um limite estabelecido.

O parâmetro UTILIZA_POLITICA_SENHA_SERVIDOR precisa estar como S.

04

...

. CONFIGURAÇÃO

Politica de segurança de usuários

Habilite os parâmetros:

VALIDA_SENHA_ACESSO'= S

UTILIZA_POLITICA_SENHA_SERVIDOR = S

Para alterar o parâmetro UTILIZA_POLITICA_SENHA_SERVIDOR para S, o usuário autenticado no SARA deverá ter um perfil de administrador do banco de dados.

Assim o SARA passará a criar os usuários com a politica de segurança.

Os novos usuários serão criados já com a politica de segurança, mas para forçar o uso dos usuários pré-existentes é necessário habilitar no próprio sqlserver;

O módulo SARA.exe irá solicitar a troca das senhas de todos os usuários conforme a politica de segurança do servidor.

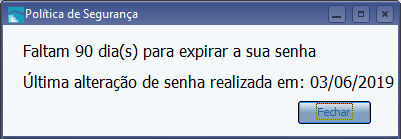

Controle de expiração de senha

Foram criados dois parâmetros. O primeiro parâmetro, chamado DIAS_MENSAGEM_EXPIRACAO_SENHA_SERVIDOR, define o número de dias antes da expiração da senha de usuário que o sistema emitirá uma mensagem de aviso informando ao usuário o tempo faltante para realizar a troca da senha, antes que a senha de rede torne-se expirada. Já o segundo, QTDE_TENTATIVAS_LOGIN_BLOQUEIO, define a quantidade de tentativas que usuário pode errar a senha antes de ser bloqueado.

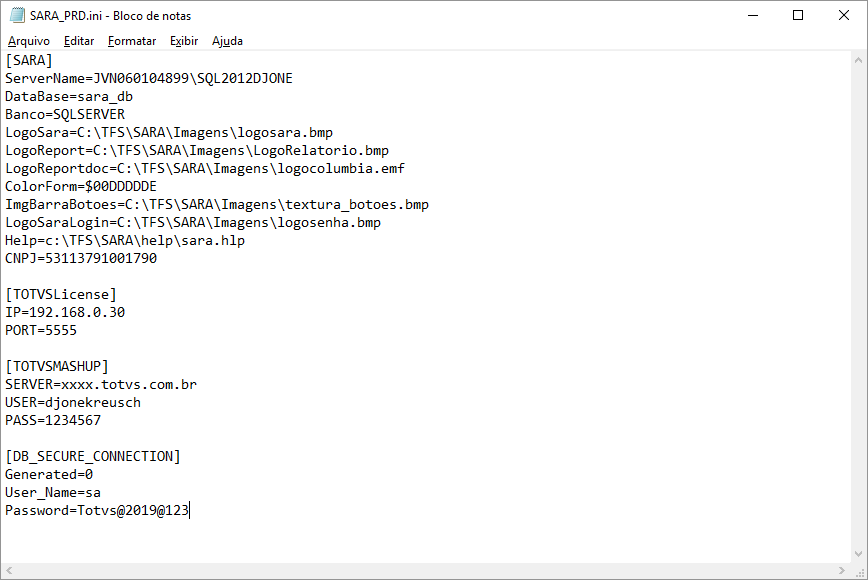

Para que o sistema possa acessar as configurações do usuário e realizar os testes de acesso e aplicar as regras de segurança, foi criado uma configuração no INI do SARA que possibilita o acesso ao banco de dados (BD) com uma conta de Administrador do banco. Dessa forma, é necessário configurar os dados de acesso ao BD

...

O arquivo de configuração deve chamar config.ini e estar no diretório config conforme imagem acima, o conteúdo do aquivo será no seguinte modelo.

[FILESECURIT]

Active=0

[CONNECTION]

databaseID=MSSQL

servername=localhost\sqlexpress

databasename=sara_db

user=UsuarioComAcessoAdmin

password=SenhaDoUsuario

[FILE]

ErrorLog=C:\Workspace\Environment\sara\local\Tokyo\MeuArquivoDeLogErro.log

LanguageLog=C:\Workspace\Environment\sara\local\Tokyo\language.log

ExecutionLog=C:\Workspace\Environment\sara\local\Tokyo\MeuArquivoDeLogDeExecucao.log

[CONFIG]

language=pt-br

RecordLogExecutionLevel=5

RecordLogExecution=1

...

na seção DB_SECURE_CONNECTION desse arquivo, conforme ilustrado abaixo:

| Bloco de código | ||||

|---|---|---|---|---|

| ||||

[DB_SECURE_CONNECTION]

Generated=0

User_Name=sa

Password=Senha_do_SA_do_banco_de_dados |

Caso não seja informado no arquivo INI a seção DB_SECURE_CONNECTION, o sistema gerará automaticamente. Entretanto, deverá ser configurado o usuário e senha de acesso ao BD. Por definição, recomenda-se que o primeiro acesso seja realizado por um administrador da rede que possua acesso de leitura e gravação ao arquivo INI do SARA.

Após o primeiro acesso ao sistema, o login e senha de acesso ao BD será criptografado e alterará o valor do atributo Generated para 1, conforme abaixo:

| Bloco de código | ||||

|---|---|---|---|---|

| ||||

[DB_SECURE_CONNECTION]

Generated=1

User_Name=DF8F

Password=FFBFD5F3EF0FAF20989FE15E06 |

Caso seja necessário realizar a troca da senha, altere o valor do atributo Generated para 0 novamente e altere o conteúdo de User_Name e Password com os novos dados de acesso. Ao executar o sistema após a alteração, será realizado novamente a criptografia dos dados de forma automática.

05. UTILIZAÇÃO

Quando o tempo definido no parâmetro DIAS_MENSAGEM_EXPIRACAO_SENHA_SERVIDOR for atingido, o sistema emitirá uma mensagem informado o ao usuário que a senha irá expirar.

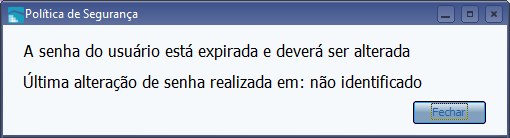

Quando a senha do usuário expirar, ao realizar a autenticação, o sistema irá informar que a senha está expirada.

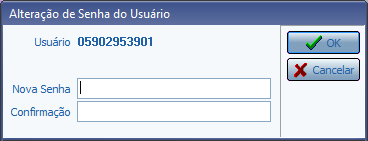

Em seguida, exibirá a tela para que o próprio usuário realize a troca de sua senha expirada.

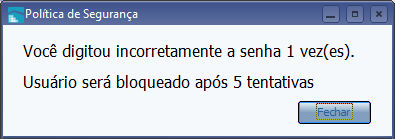

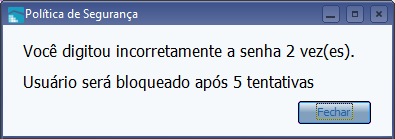

Quando o usuário digitar a senha incorreta, além da mensagem padrão de senha incorreta, o sistema irá informar quantas vezes a senha foi digitada incorretamente e a quantidade de tentativas que ele ainda pode fazer.

Após exceder as tentativas, o usuário receberá o aviso de que o número de tentativas atingiu o limite e que o usuário foi bloqueado.

...

Após a mensagem que usuário foi bloqueado, se o usuário continuar tentando acesso ele , receberá a mensagem que o usuário está inativo.

...

Para reativar o usuário é necessário que outro usuário com acesso ao módulo segurança faça sua reativação, se . Se o usuário errar novamente a senha ele , este será novamente bloqueado. RecomendaPor esse motivo, recomenda-se que seja trocada a senha neste casodo usuário pelo administrador do módulo segurança.

| Informações | ||

|---|---|---|

| ||

Esta implementação é valida somente para a versão do módulo compilado no DELPHI 10 - TOKYO. |

...