totvsObjetivo

Este documento é demonstra como integrar o sistema RM com o AD FS como provedor de Identidade.

Introdução

O AD FS, Active Diretory Federation Services, permite o compartilhamento da informação de identidade em um ampla variedade de aplicativos utilizando o padrão SAML que é suportado na linha RM.

Configurando o Aplicativo Confiável no AD FS

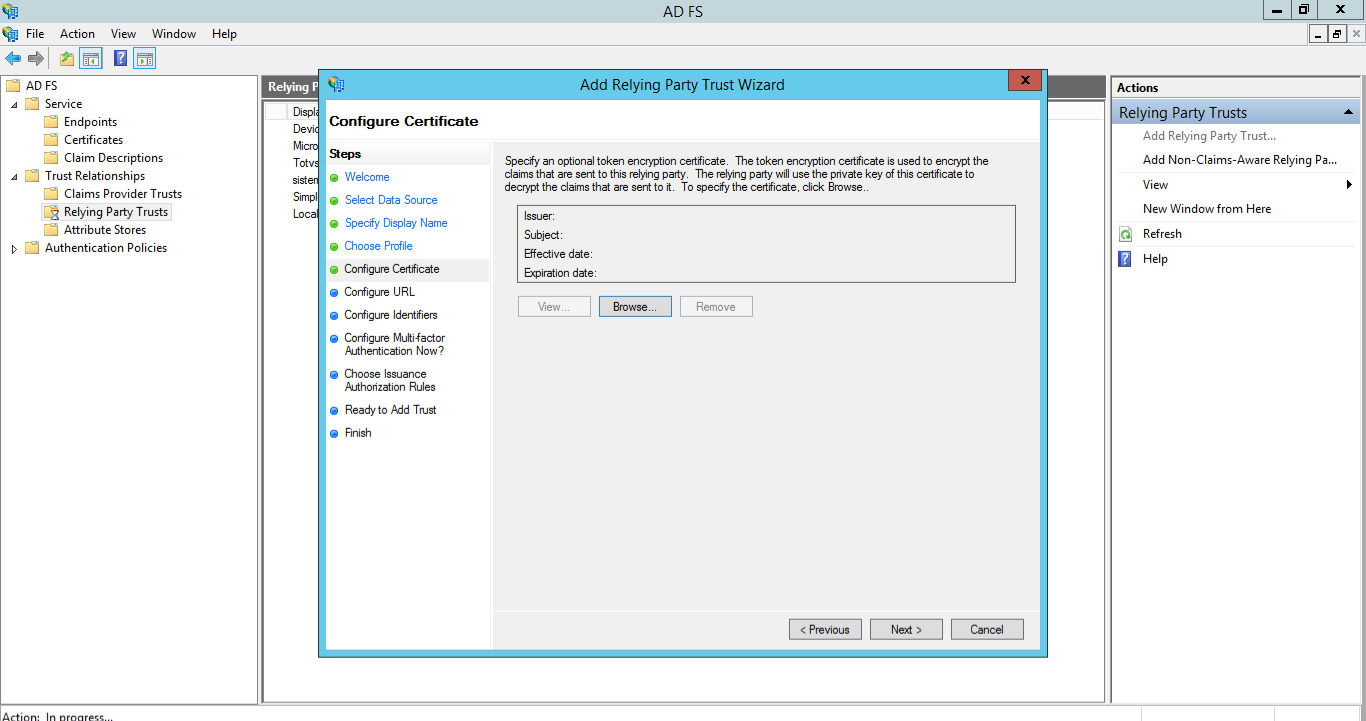

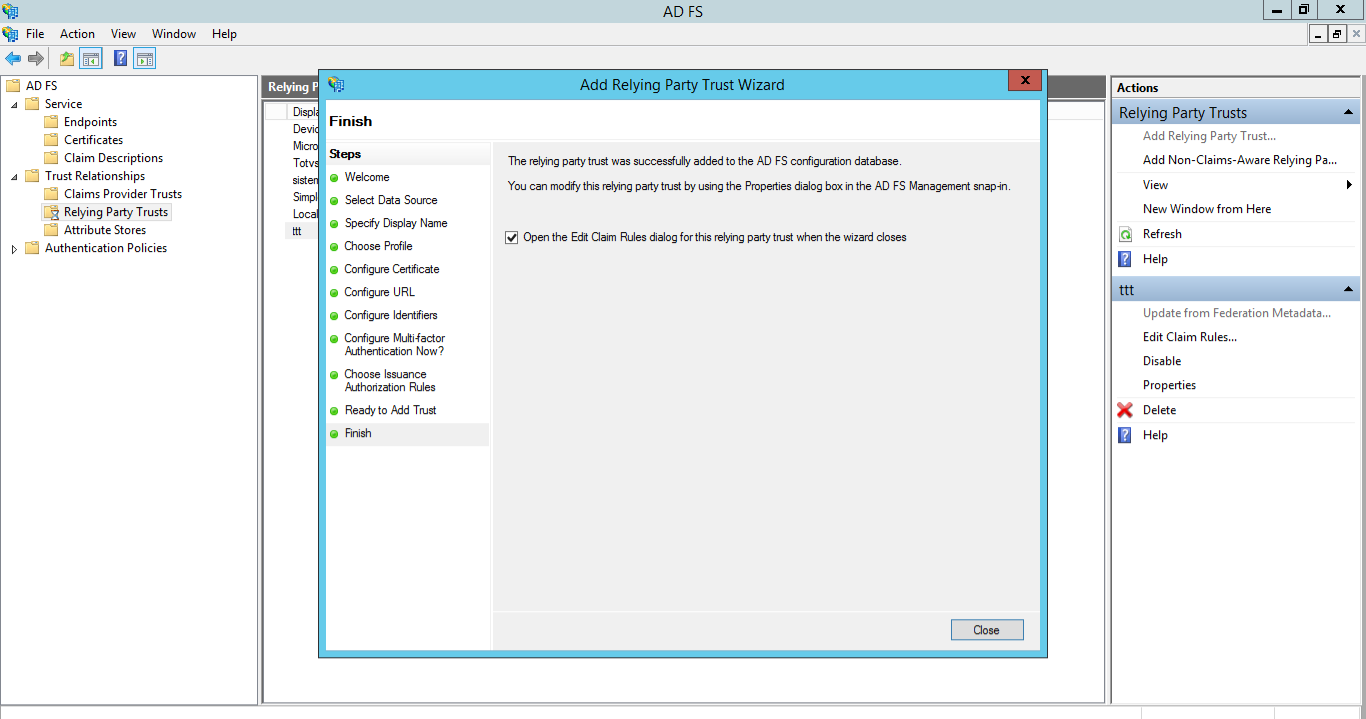

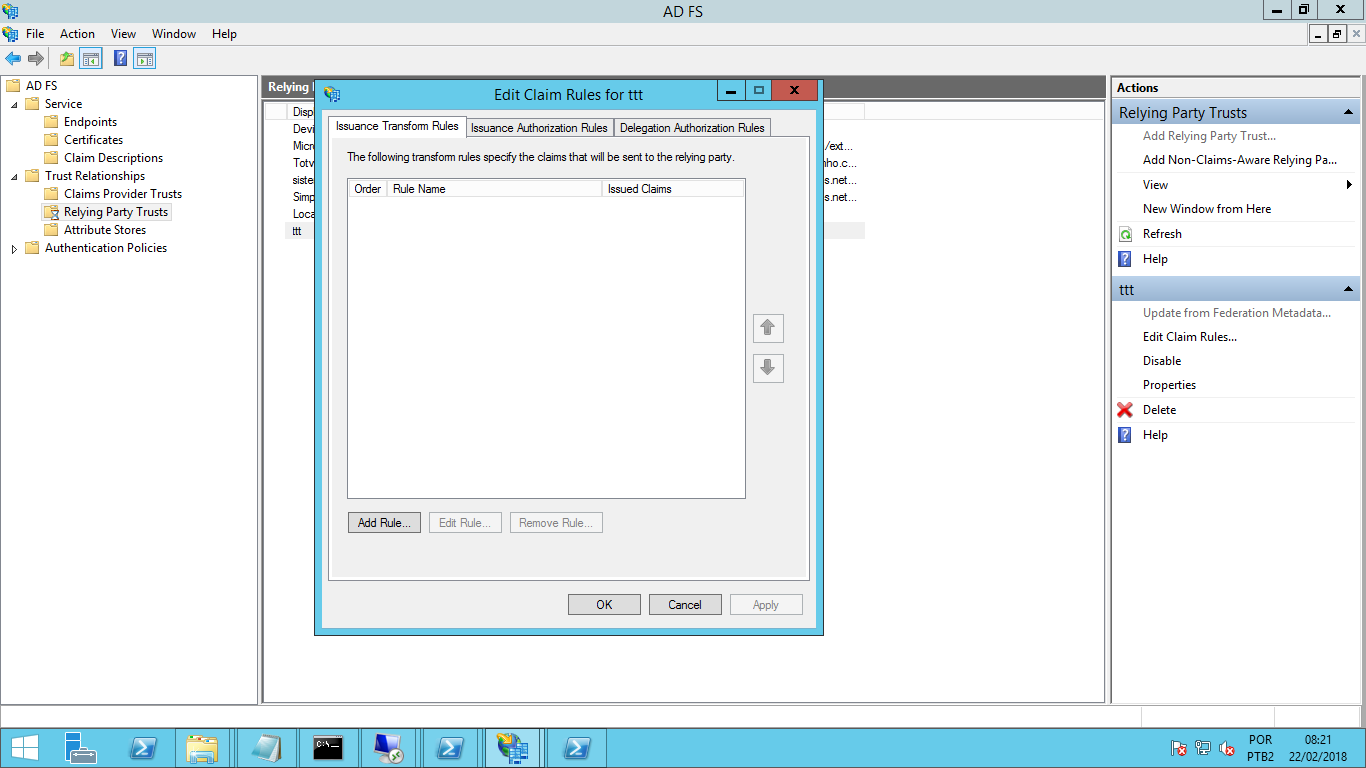

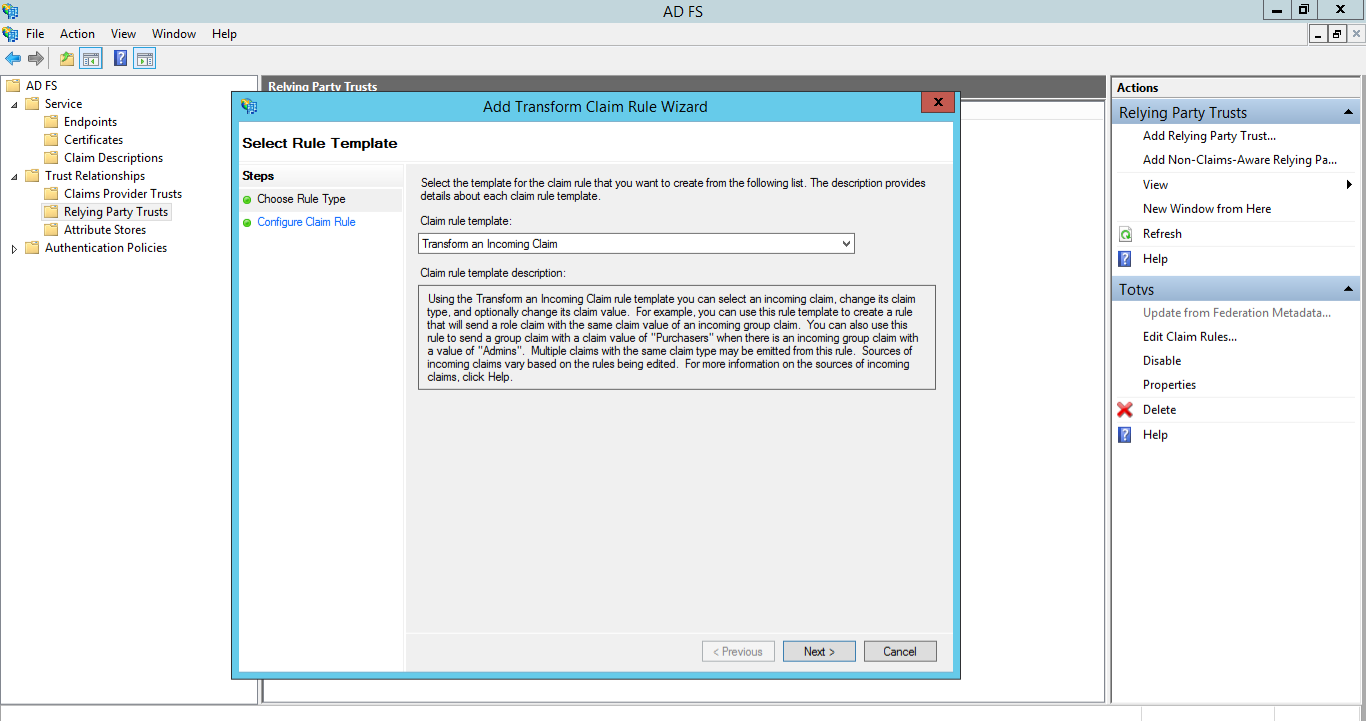

Abaixo são demonstrados os passos para a criação da entidade confiável para a Linha RM dentro do AD FS.

|

Metadado do AD FS

Abaixo temos um exemplo do metadados SAML que deve ser importado no RM:

<?xml version="1.0" encoding="UTF-8"?> <EntityDescriptor xmlns="urn:oasis:names:tc:SAML:2.0:metadata" entityID="http://<URI do Portal Corpore .NET>" ID="_32a417e2-1378-405d-8757-94bcba2db823"> <IDPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <KeyDescriptor use="signing"> <KeyInfo xmlns="http://www.w3.org/2000/09/xmldsig#"> <X509Data> <X509Certificate>MIIC4DCCAcigAwIBAg...</X509Certificate> </X509Data> </KeyInfo> </KeyDescriptor> <SingleSignOnService Location="https://<Servidor AD FS>/adfs/ls/idpinitiatedsignon.aspx?loginToRp=<Identificador do RP>" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"/> <SingleSignOnService Location="https://<Servidor AD FS>/adfs/ls/idpinitiatedsignon.aspx?loginToRp=Totvs" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect"/> <SingleLogoutService Location="https://<Servidor AD FS>/adfs/ls/?wa=wsignout1.0" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect"/> <SingleLogoutService Location="https://<Servidor AD FS>/adfs/ls/?wa=wsignout1.0" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" /> </IDPSSODescriptor> </EntityDescriptor> |

Repare que as URI's devem estar configuradas de acordo com seu ambiente.

|

Importando o metadado do AD FS no RM

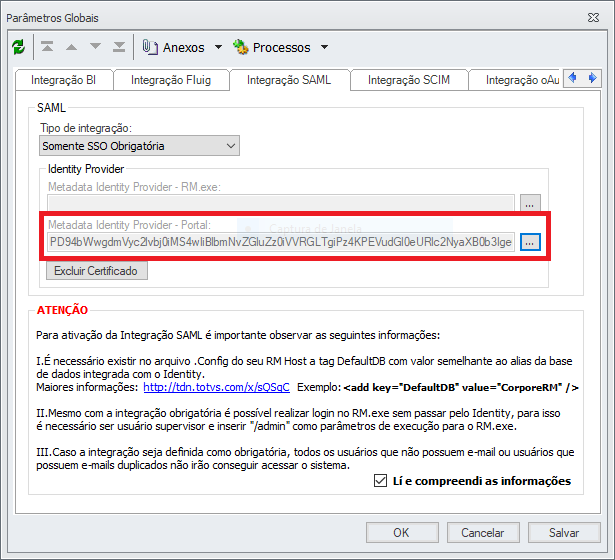

Após obter o metadados personalizado, ele deve ser importado no RM em: Ambiente → Parâmetros → Parâmetros Globais → Integração SAML

Até o momento, a integração com o AD FS foi homologada somente com o Portal Corpore.NET |

|

|