Versões comparadas

Chave

- Esta linha foi adicionada.

- Esta linha foi removida.

- A formatação mudou.

Índice

| Índice | ||

|---|---|---|

|

Objetivo

O objetivo deste documento é demonstrar Este documento demonstra como integrar o sistema RM com o LDAP. Disponibilizamos a seguir o passo a passo da integração e uma vídeo aula com a explicação. AD FS como provedor de Identidade.

Introdução

LDAP, Lightweight Directory Access Protocol, é um protocolo de manipulação de diretórios que roda por cima do protocolo de comunicação TCP/IP ou de uma outra conexão existente. Esse protocolo torna a forma de comunicação mais leve e segura, além de suportar um grande fluxo de informação. Buscando acompanhar essa tendência de mercado os produtos RM dispõem de integração com o LDAP.

Atualmente a funcionalidade LDAP do RM é homologada para ser utilizado com o AD (Active Directory).

Integração LDAP

Com o RM integrado ao LDAP, usuários cadastrados no RM serão automaticamente criados no sistema de diretórios com o mesmo login e senha do RM. Além da criação de usuários é possível alterar a senha ou deletar um usuário pelo RM e esta ação será replicada no sistema de diretórios.

Configurando o RM para a Integração - Passo a Passo:

O ADFS (Active Diretory Federation Services) permite o compartilhamento da informação de identidade em um ampla variedade de aplicativos utilizando o padrão SAML que é suportado na linha RM.

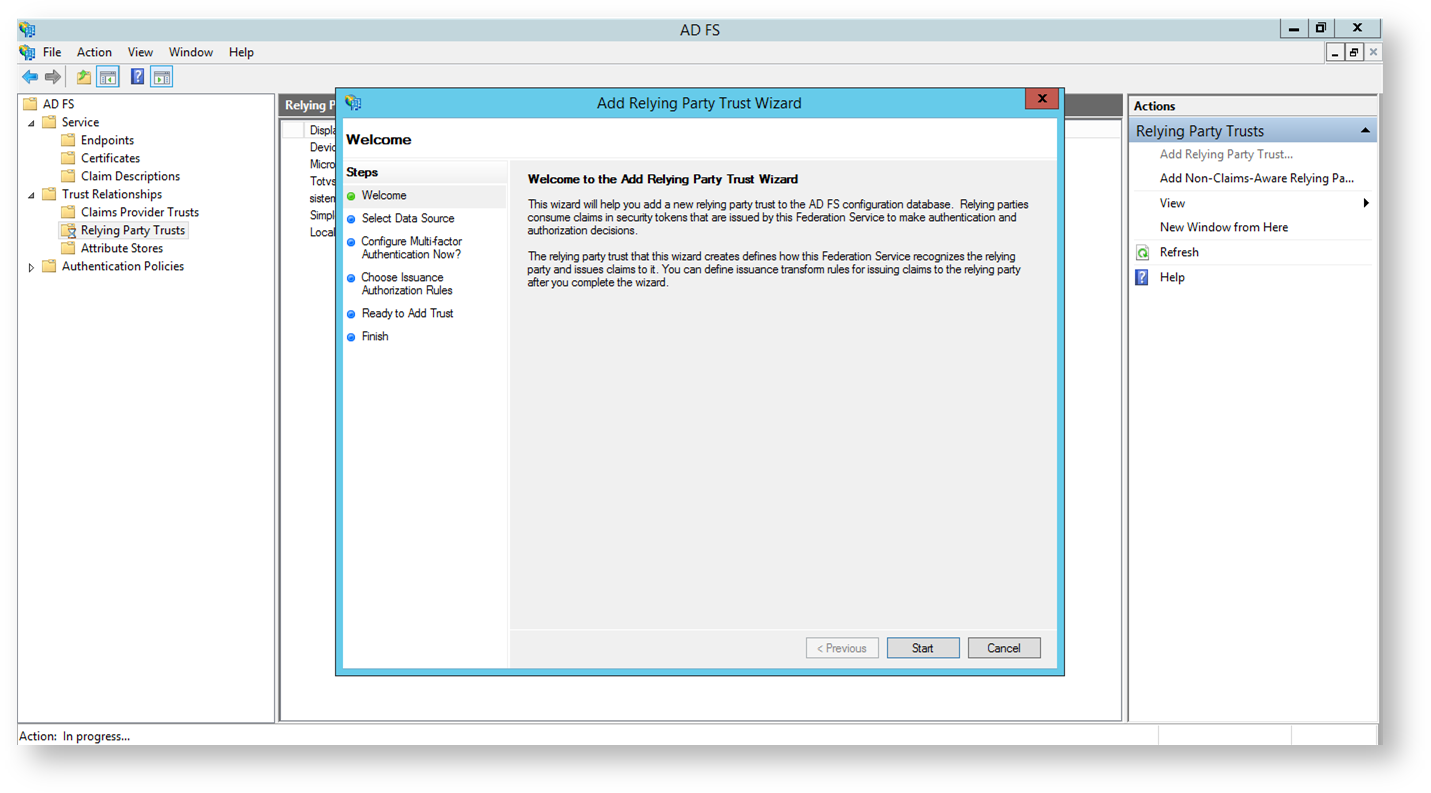

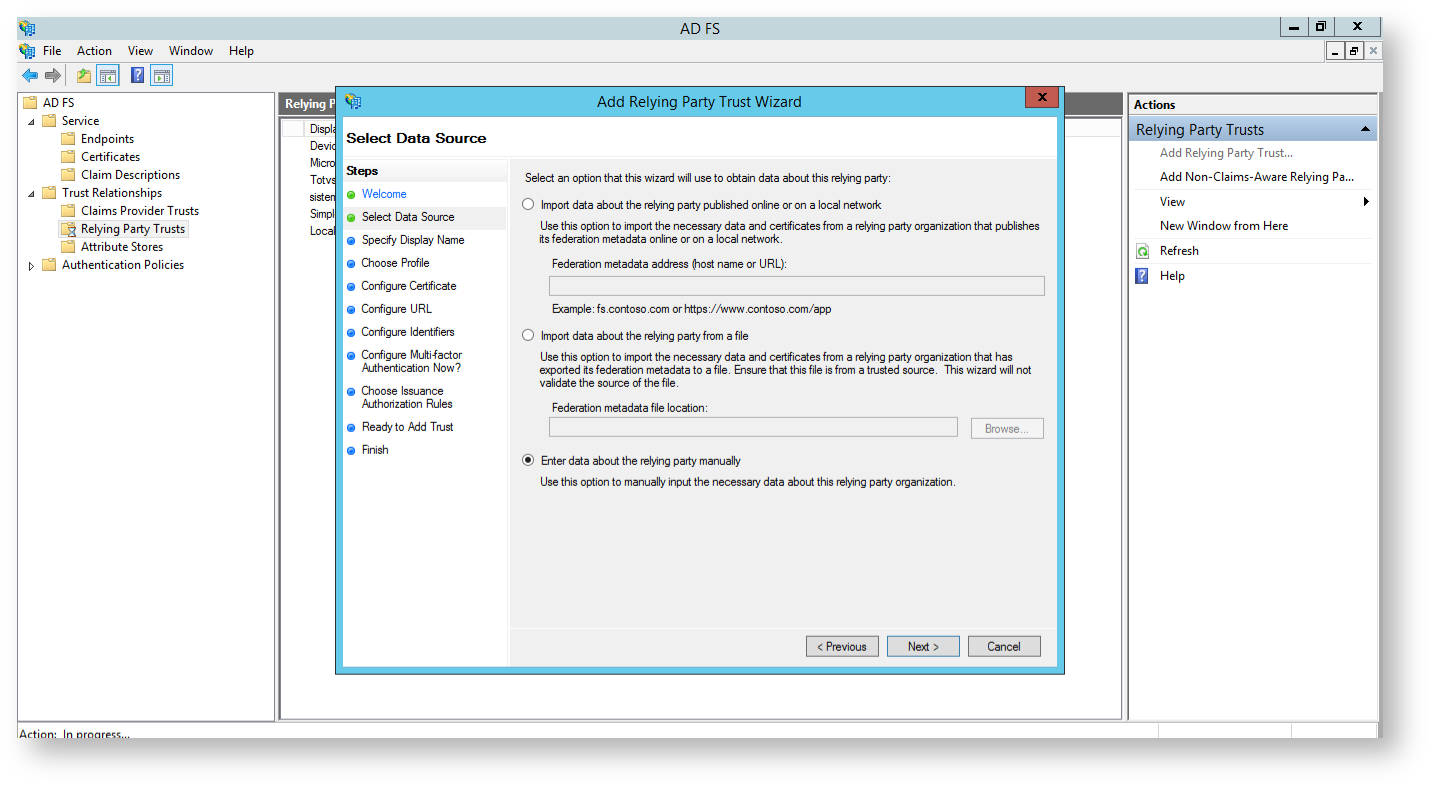

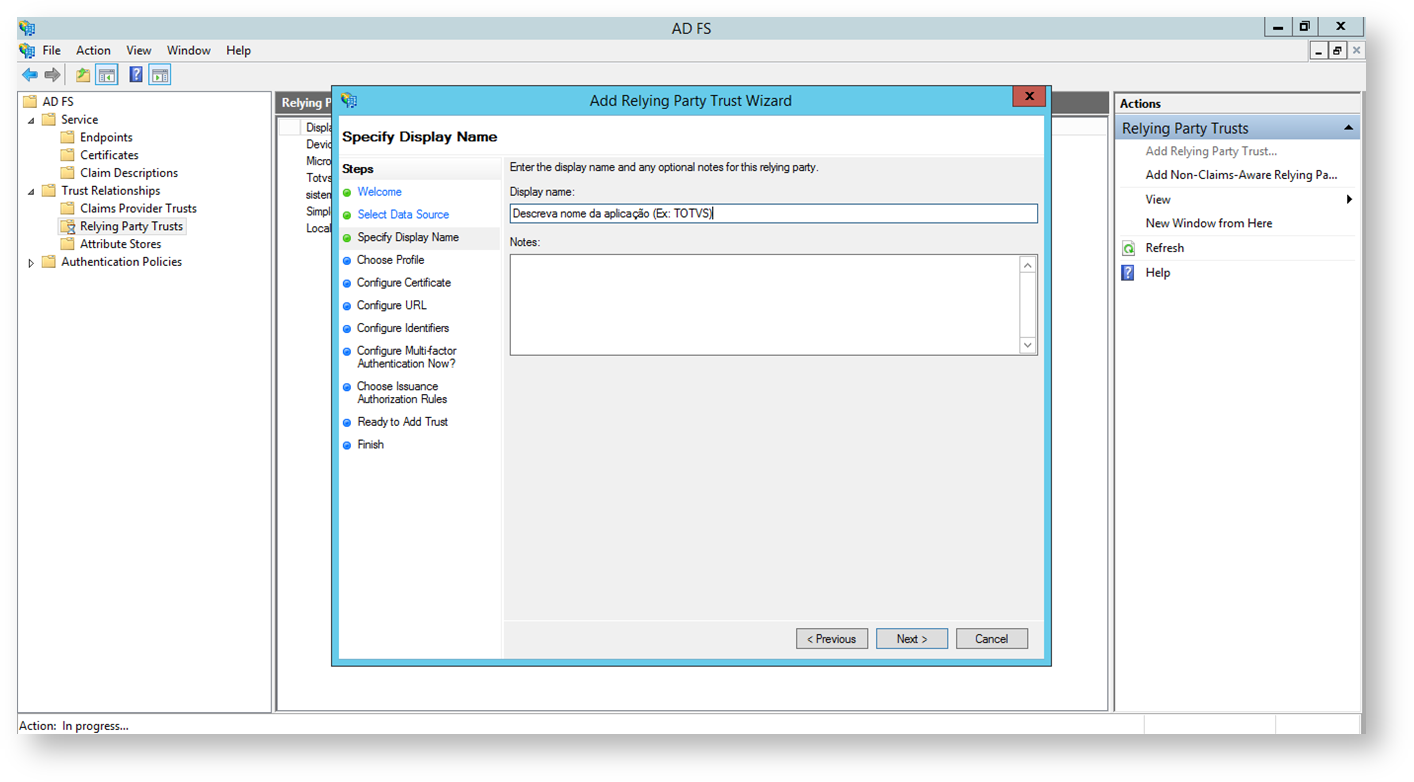

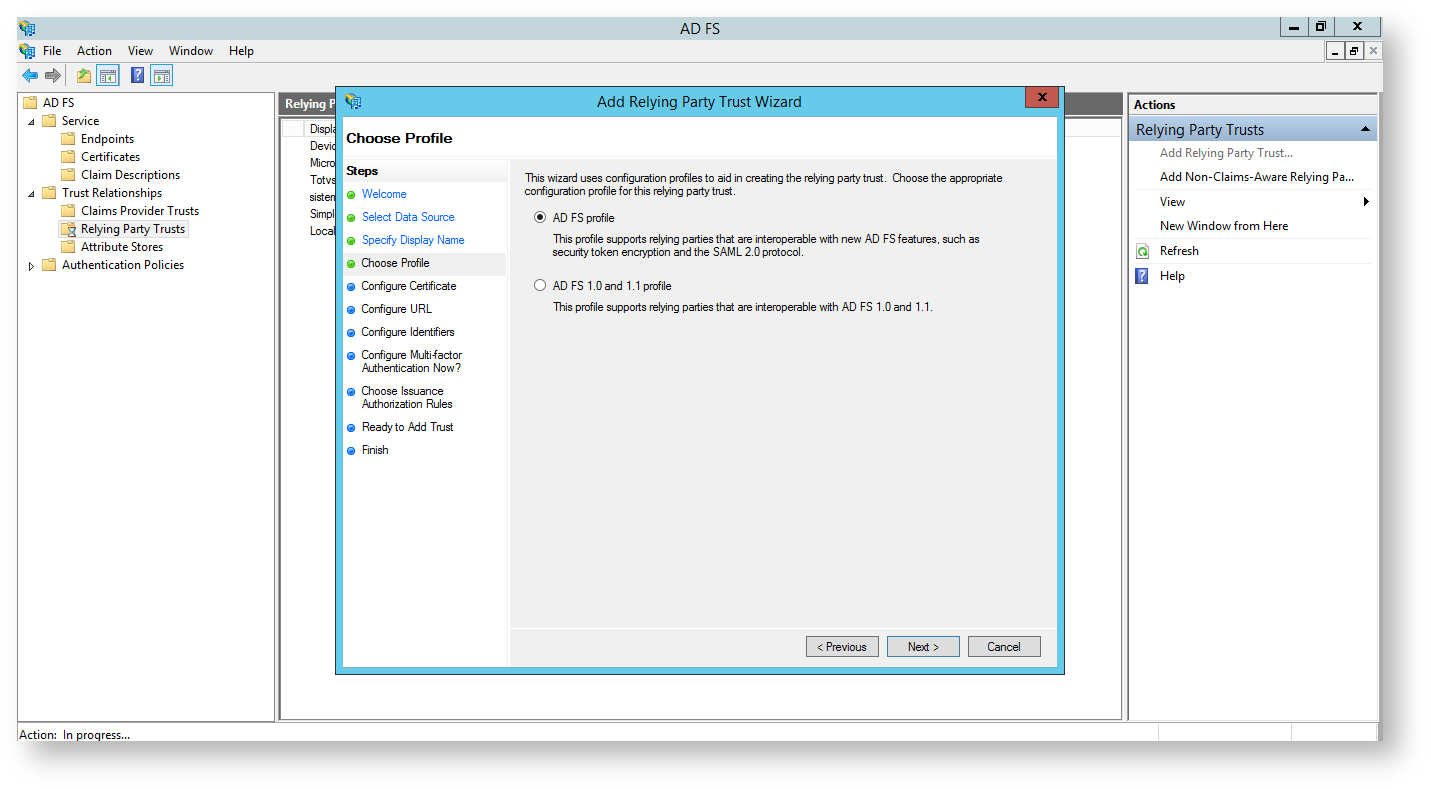

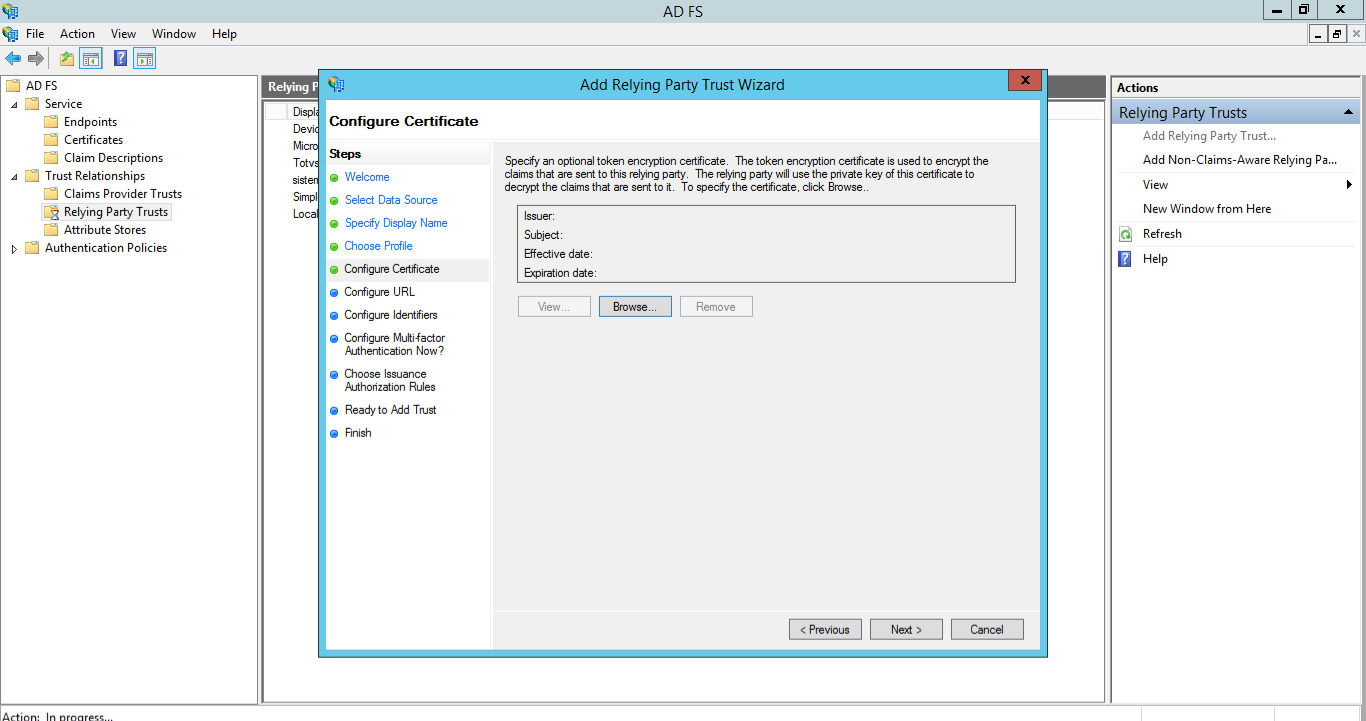

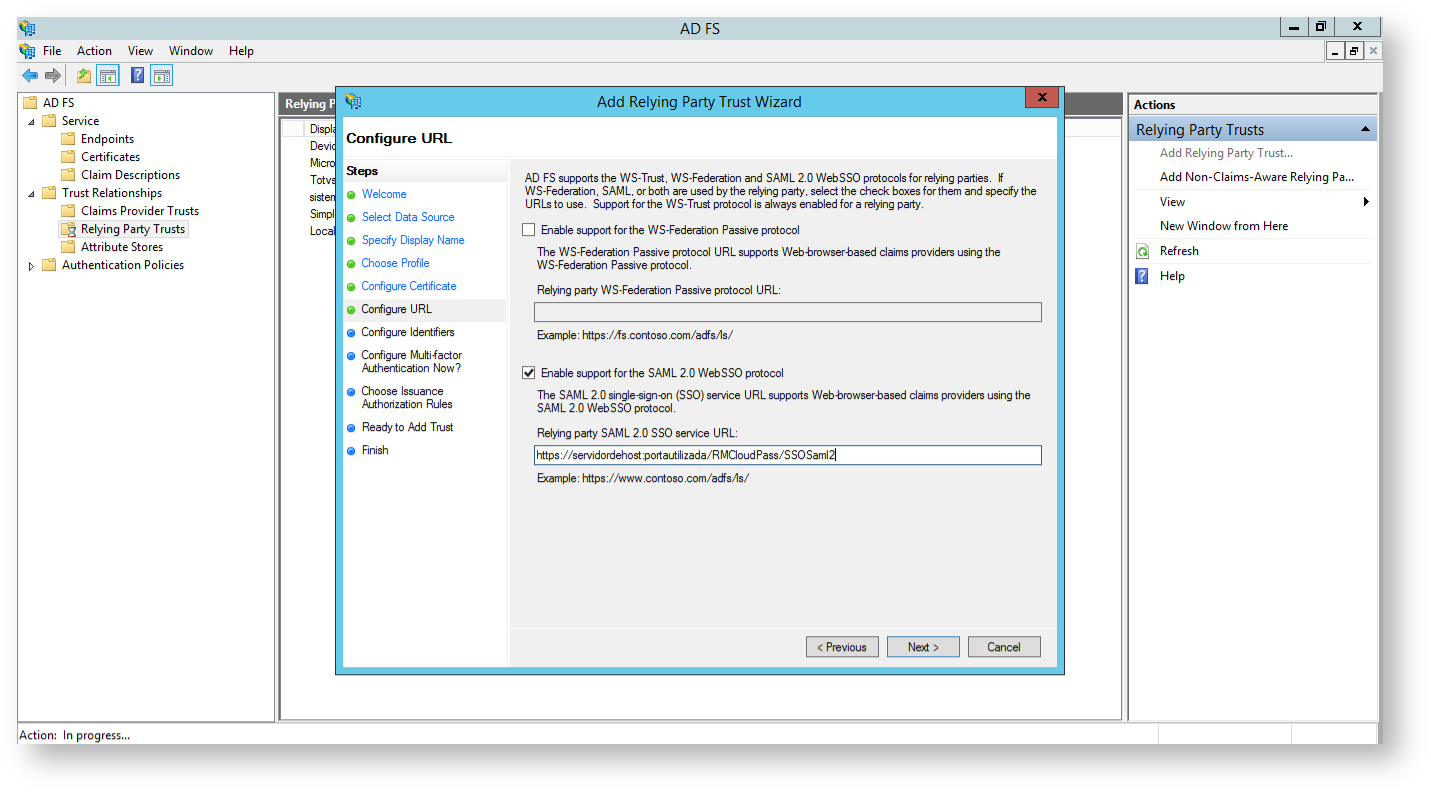

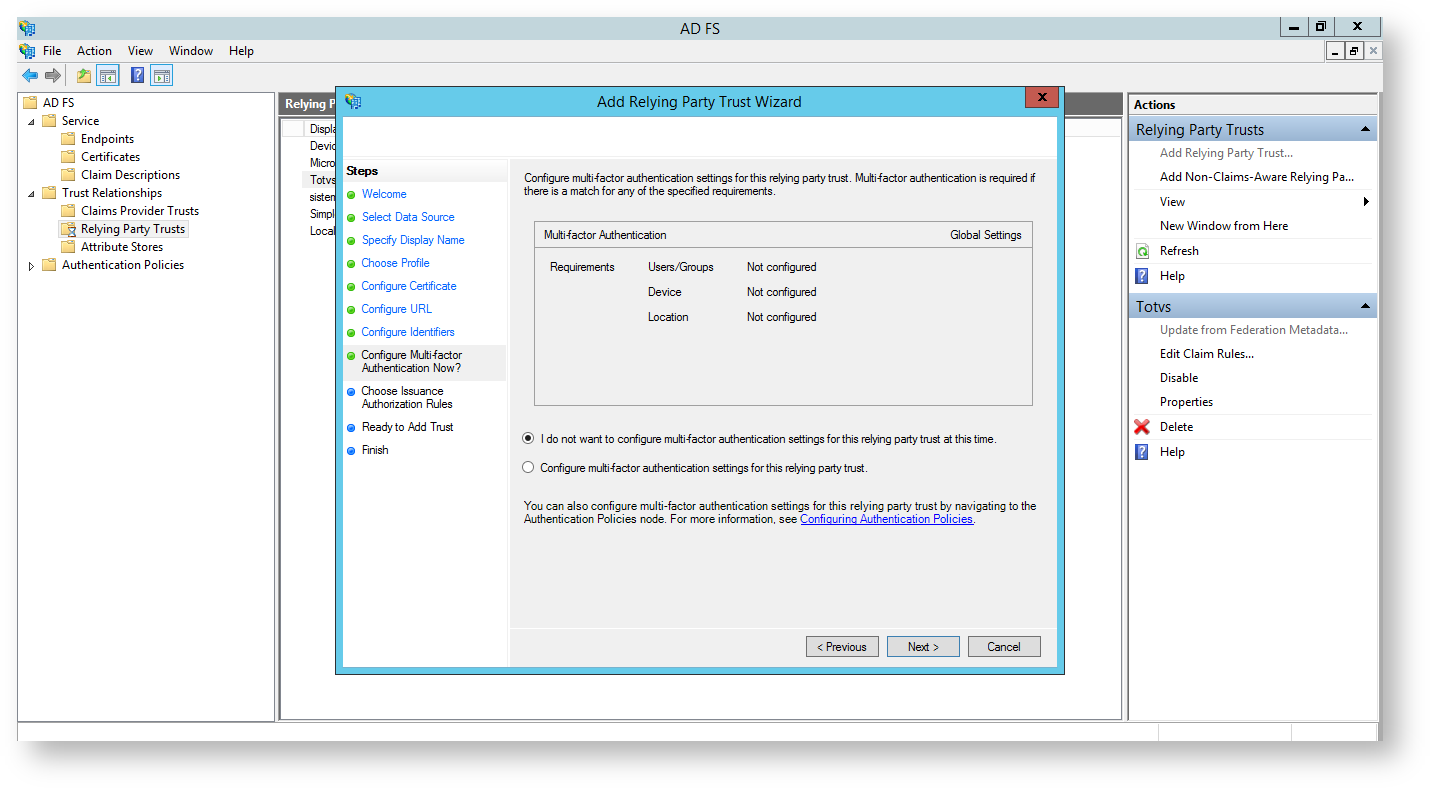

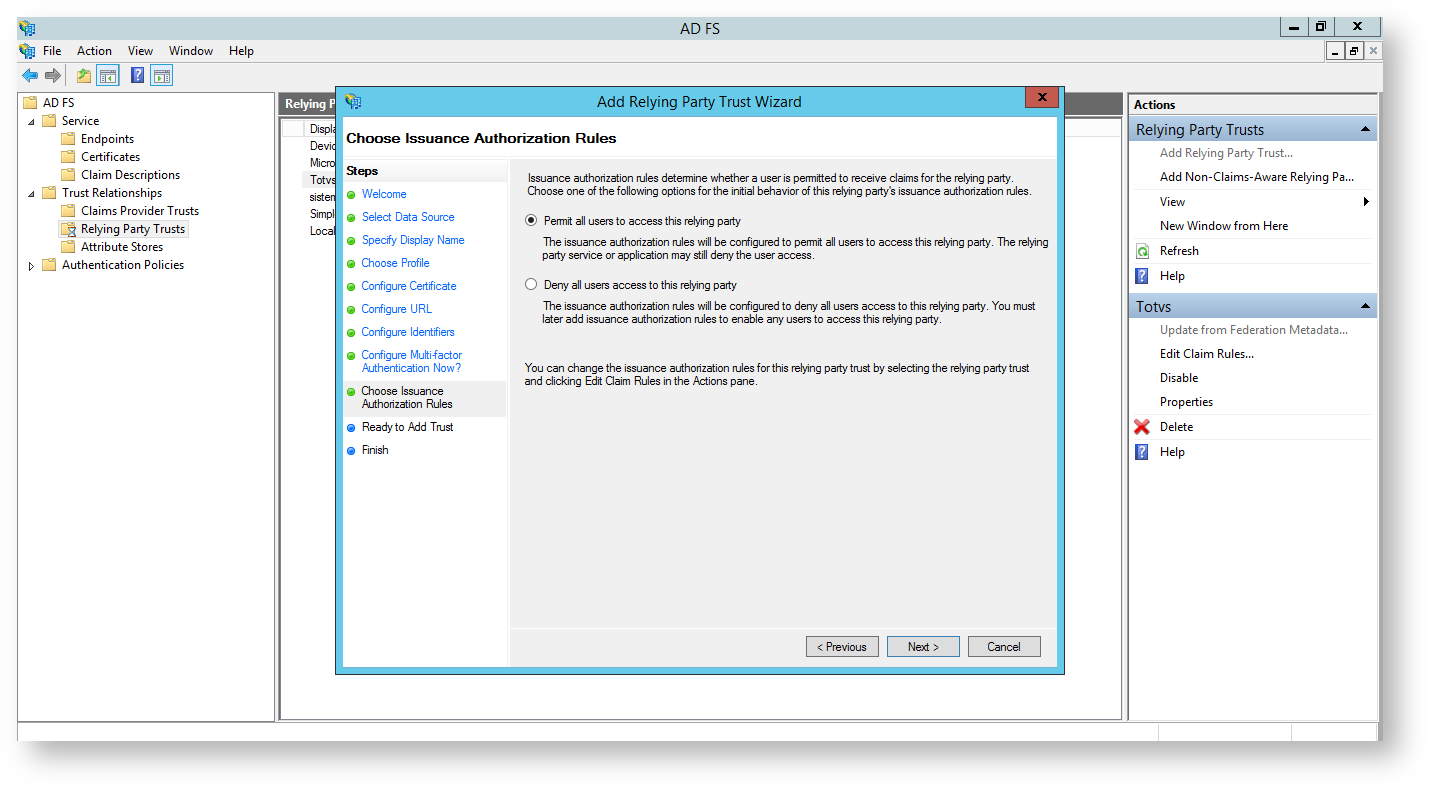

Configurando o Aplicativo Confiável no ADFS

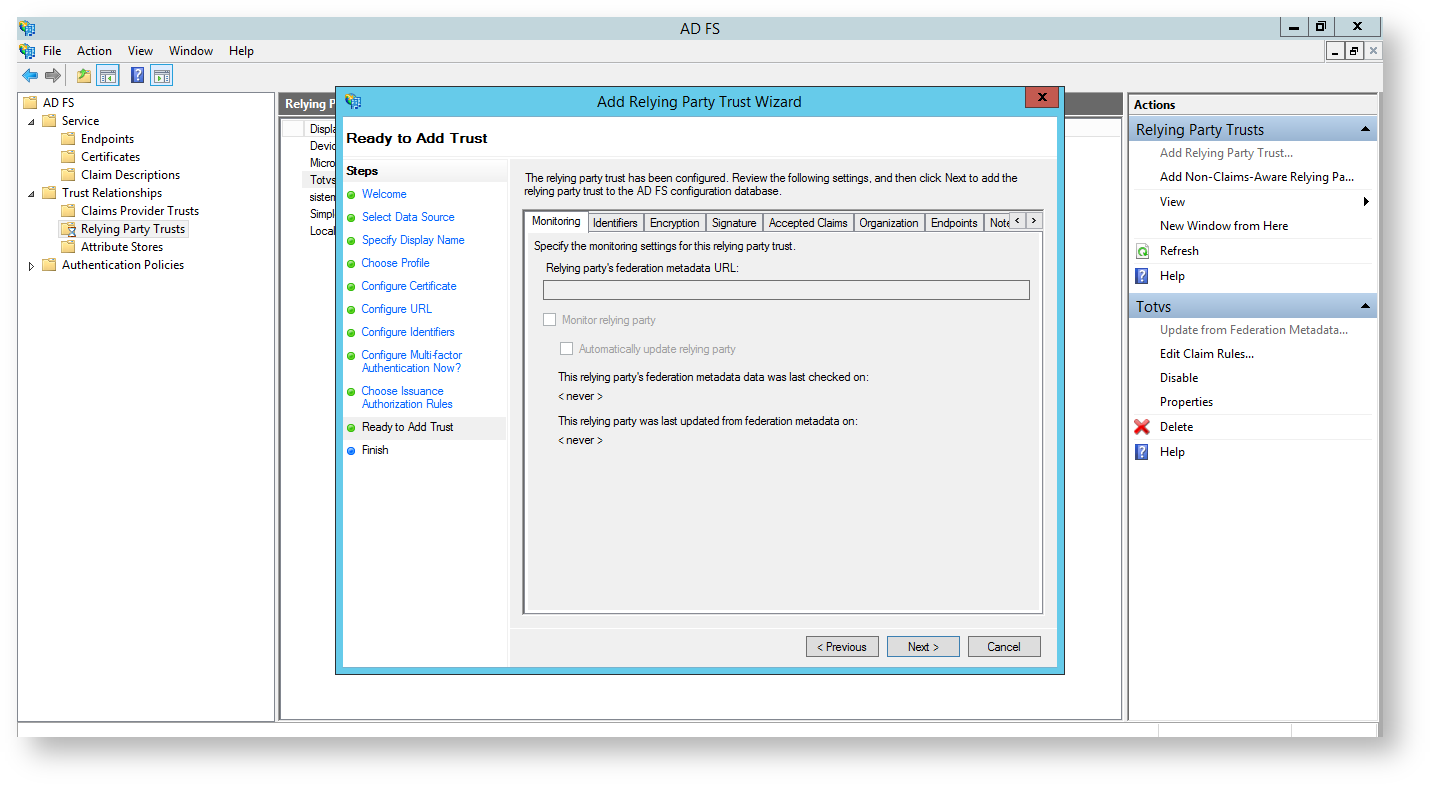

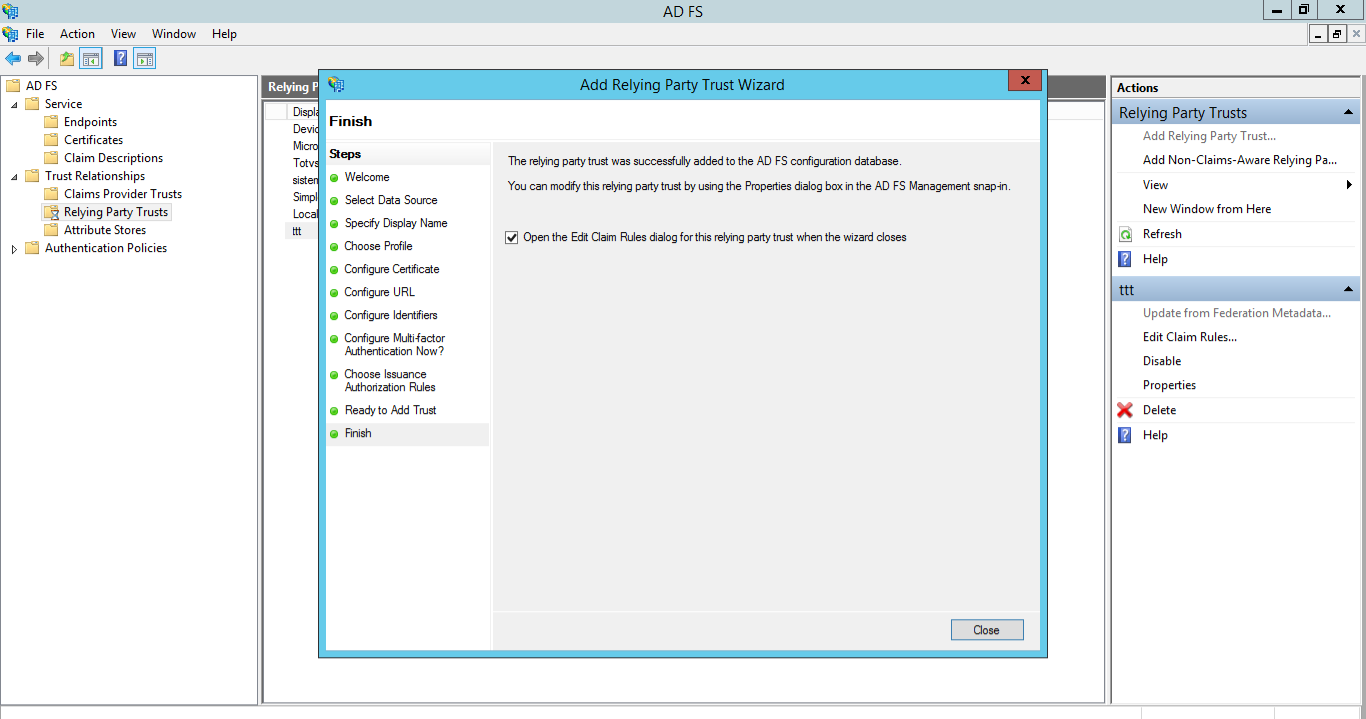

Abaixo são demonstrados os passos para a criação da entidade confiável para a Linha RM dentro do ADFS.

| Informações | |||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

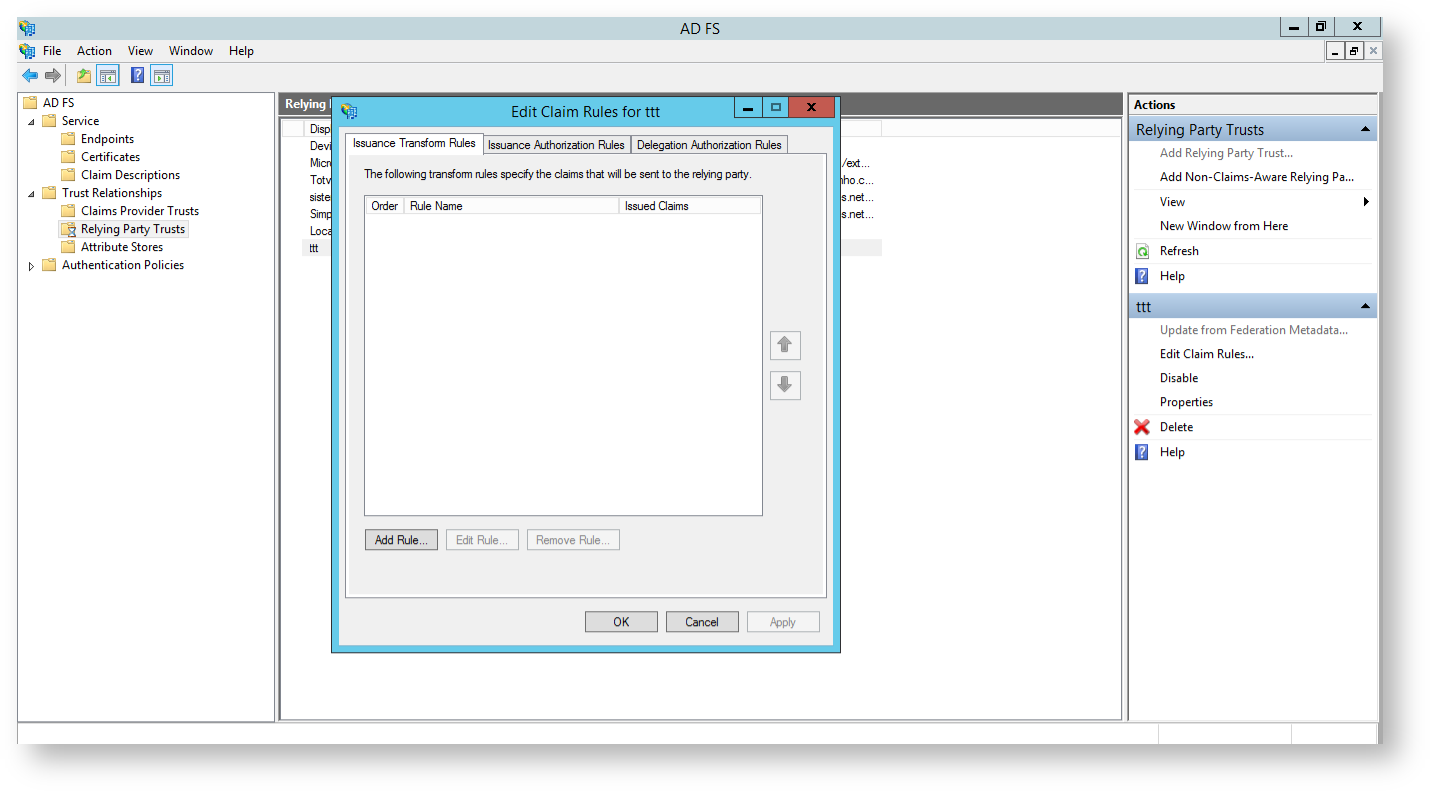

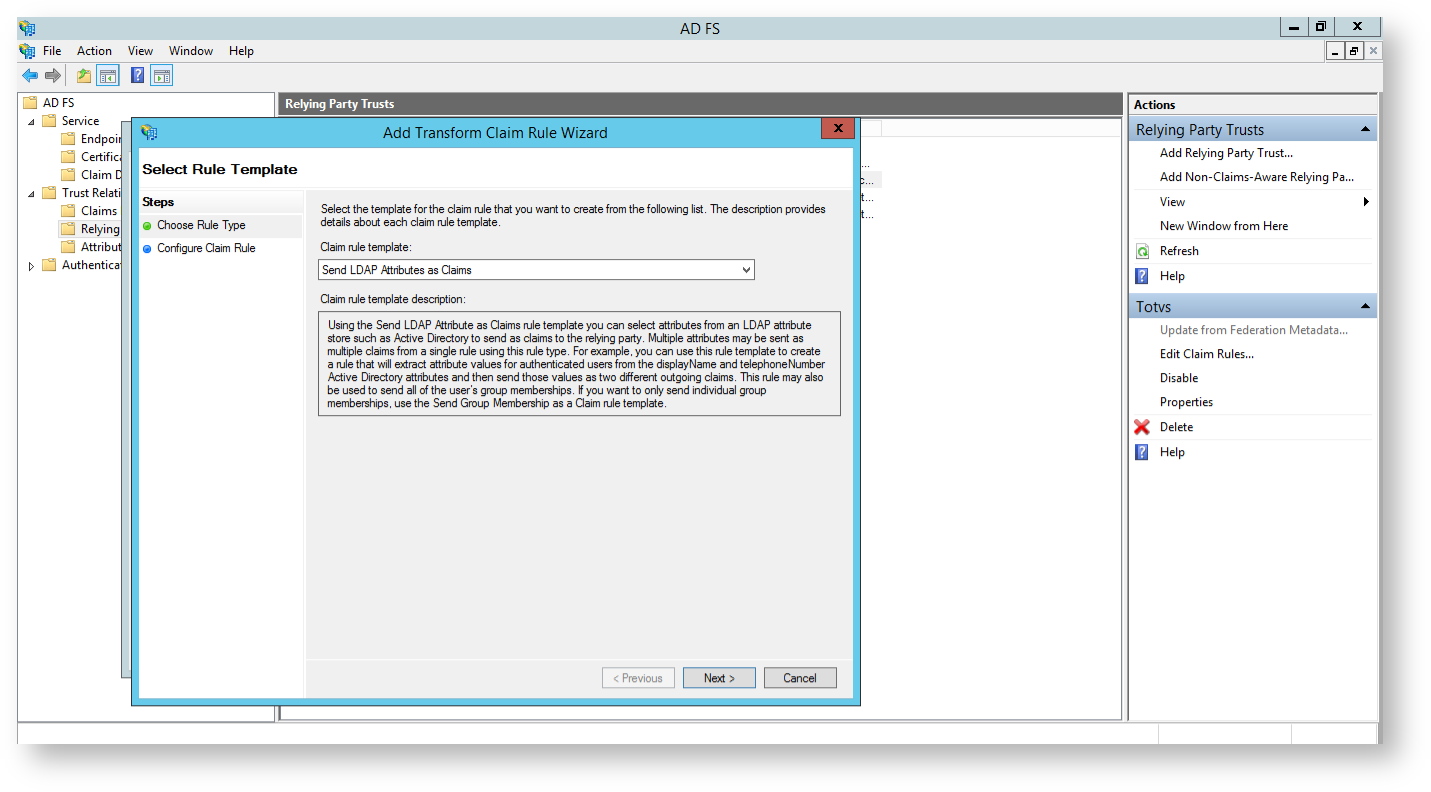

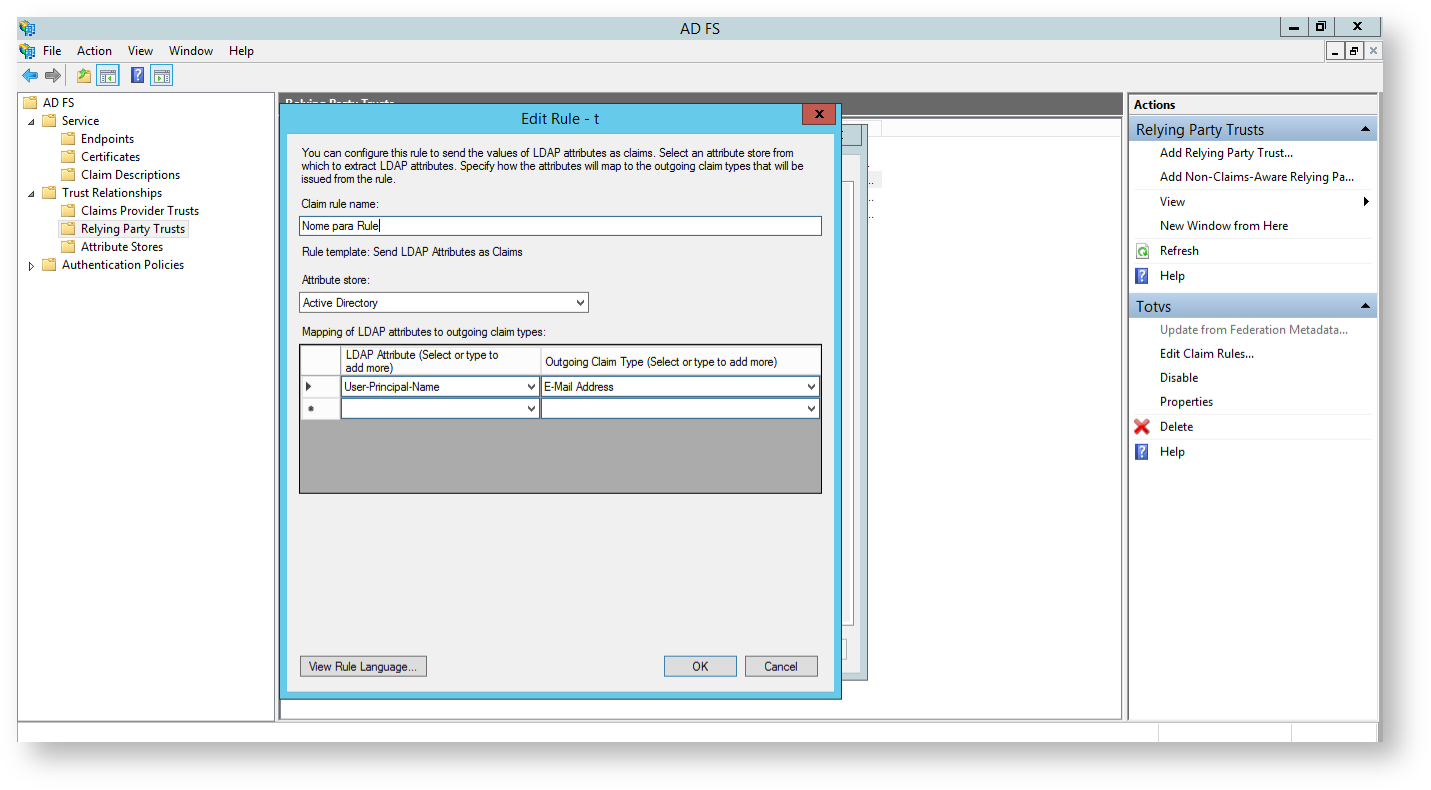

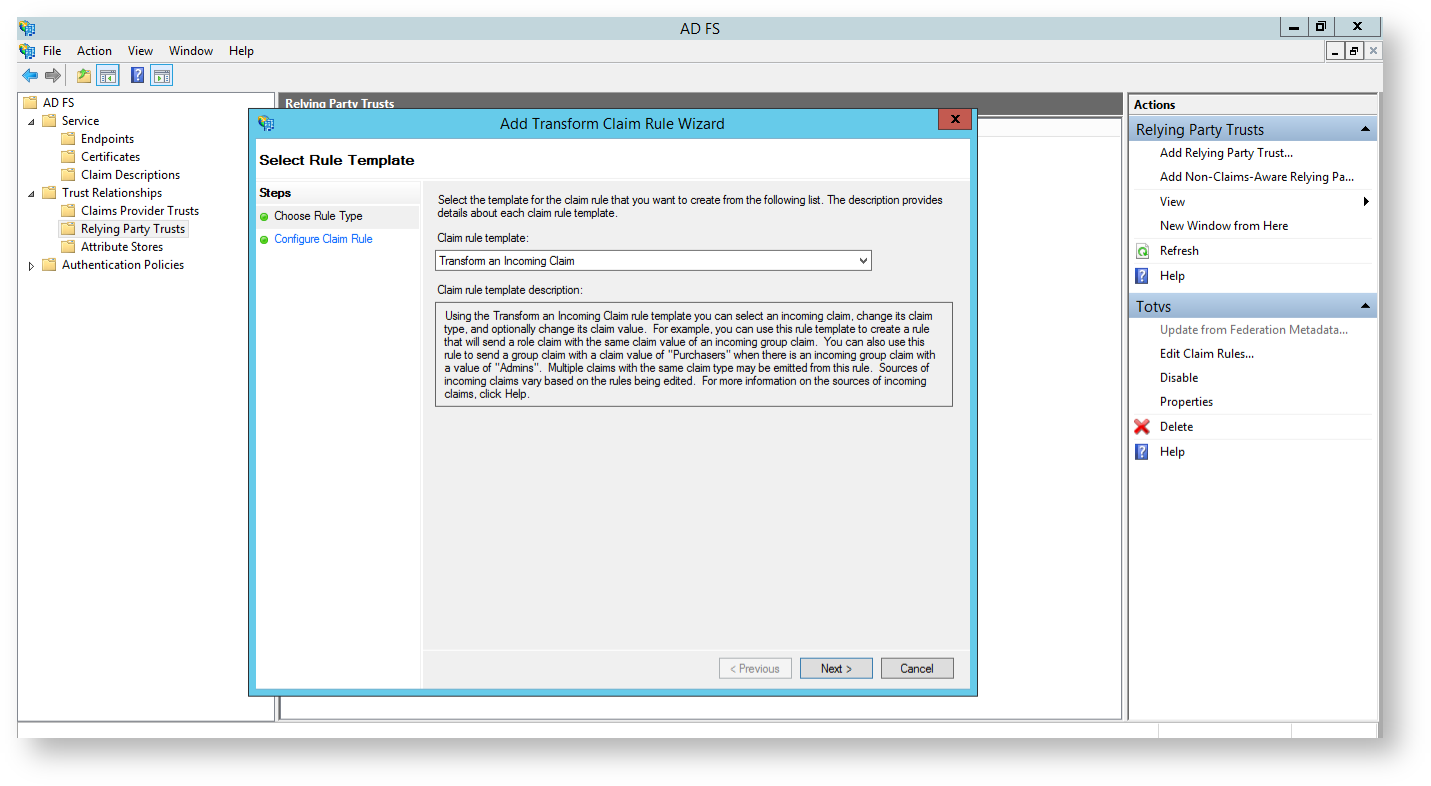

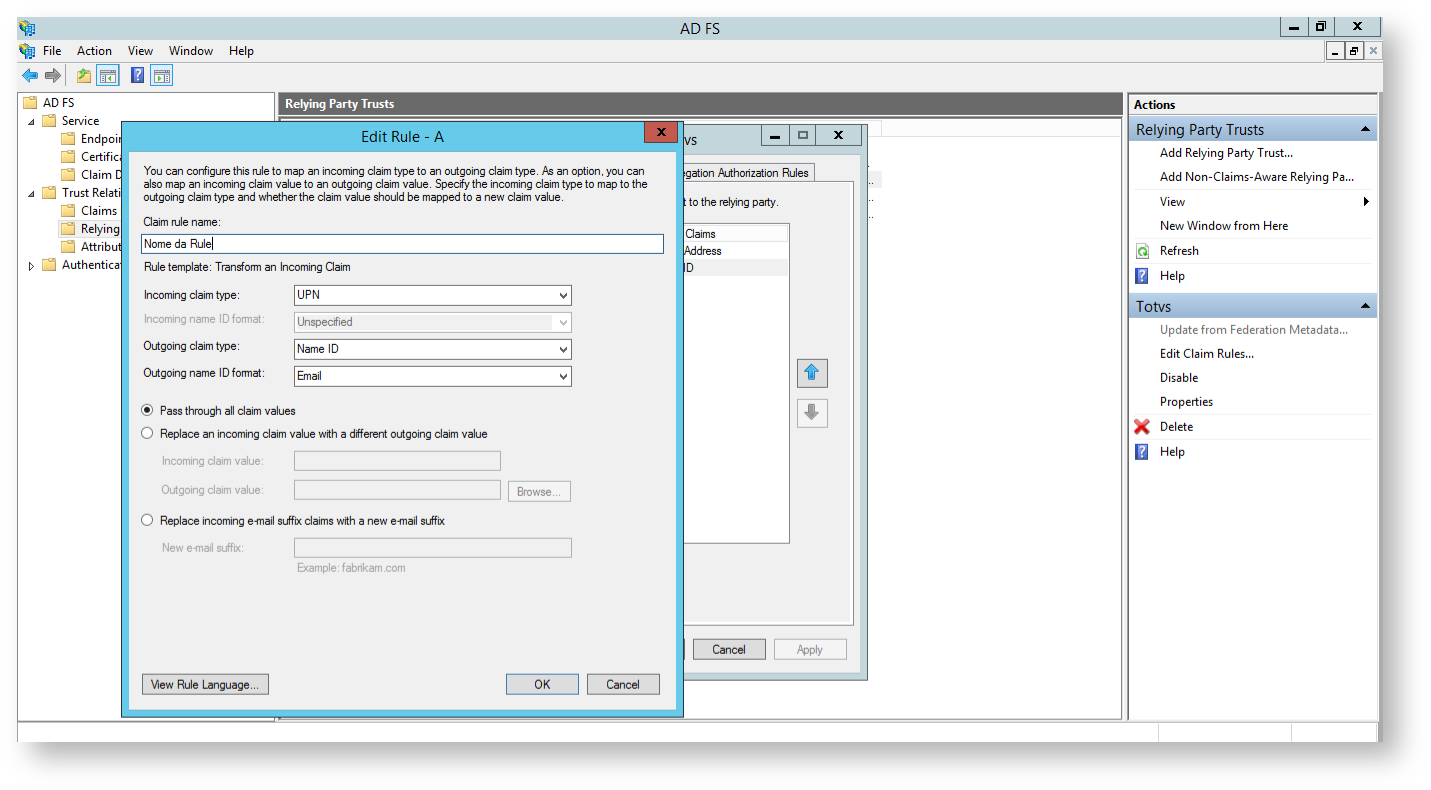

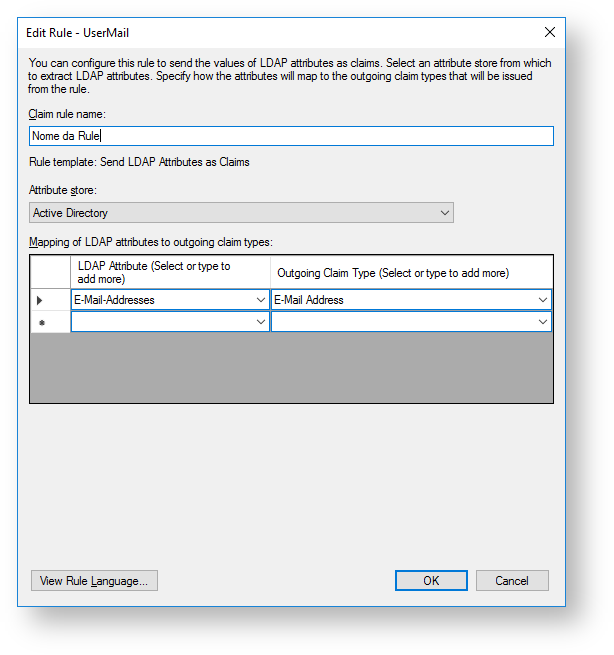

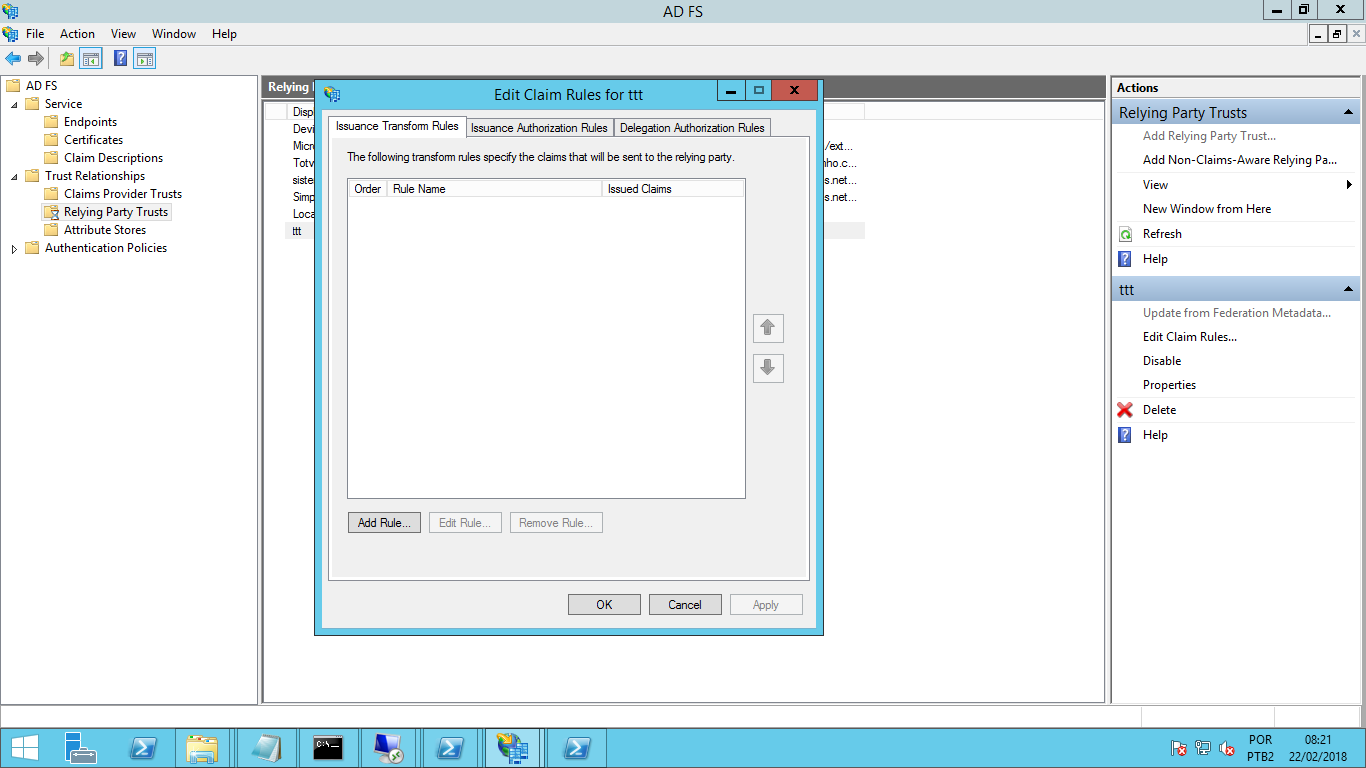

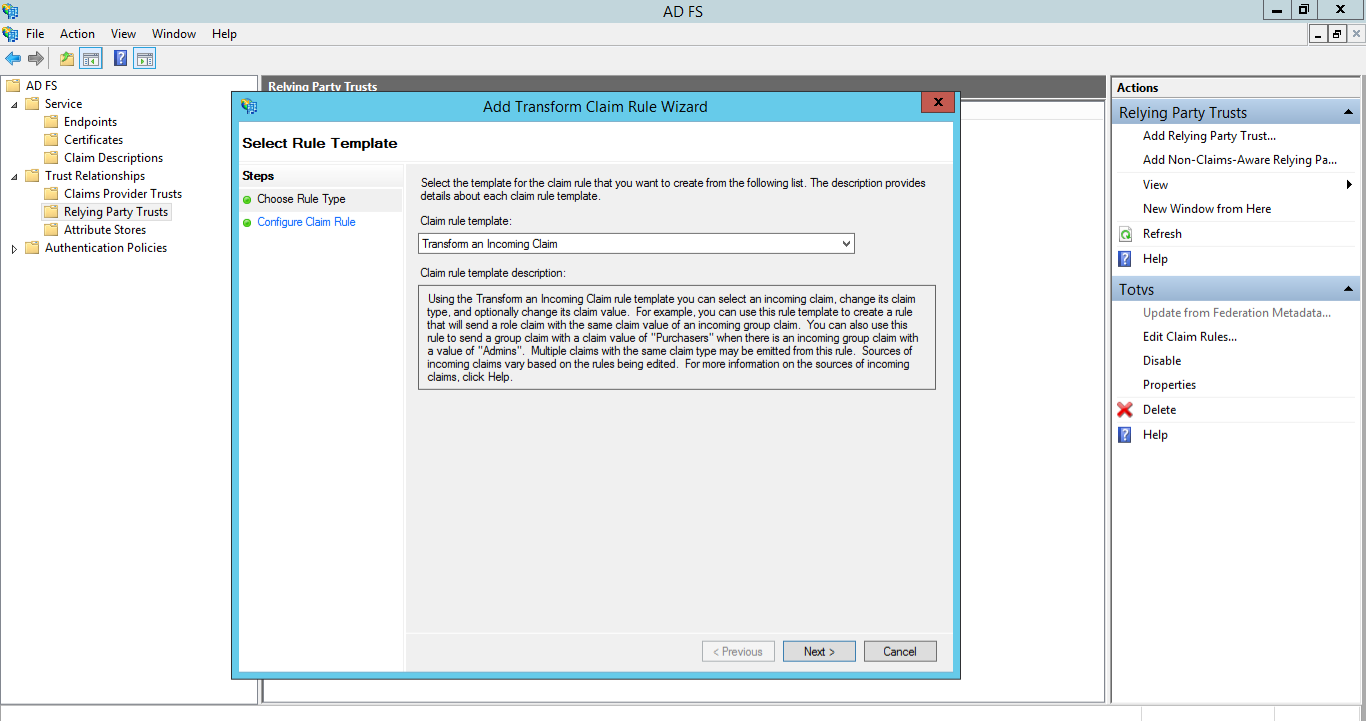

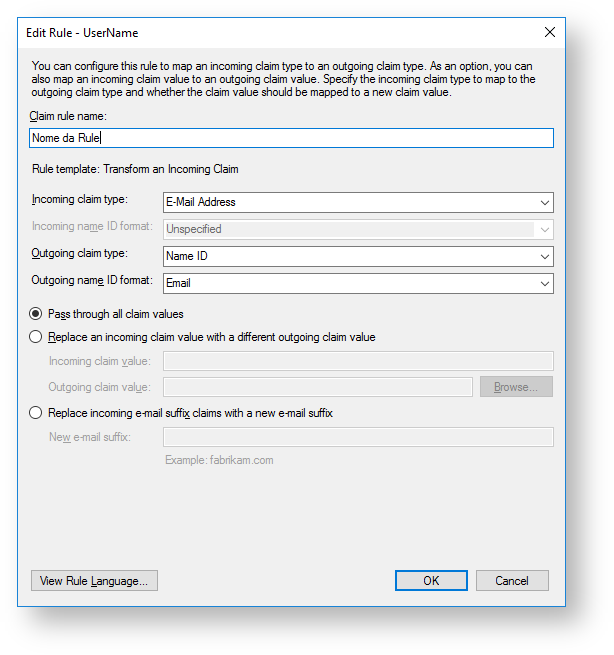

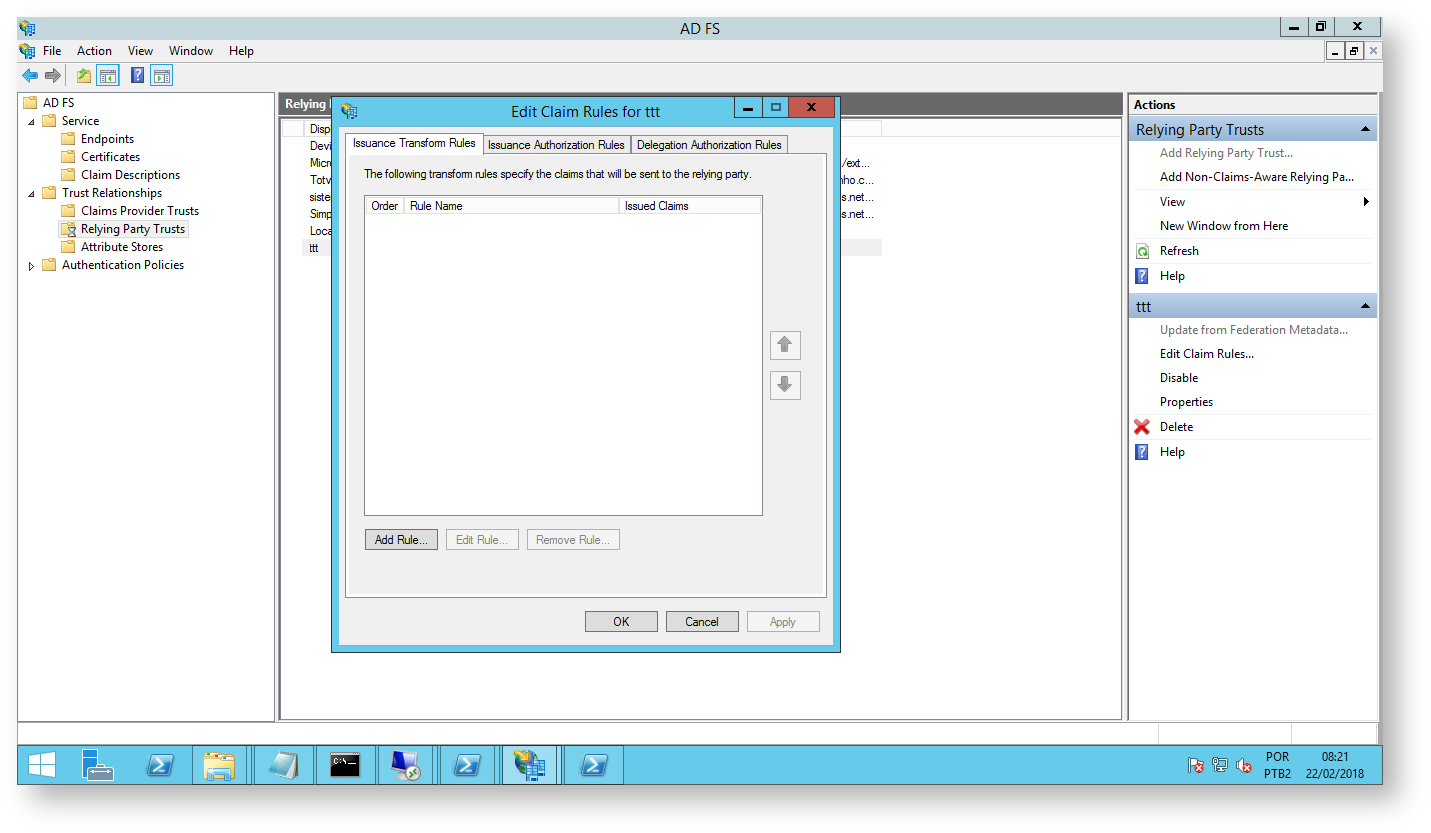

Configurando as Regras de Declaração (RM Portal)

| Informações | ||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||||||

|

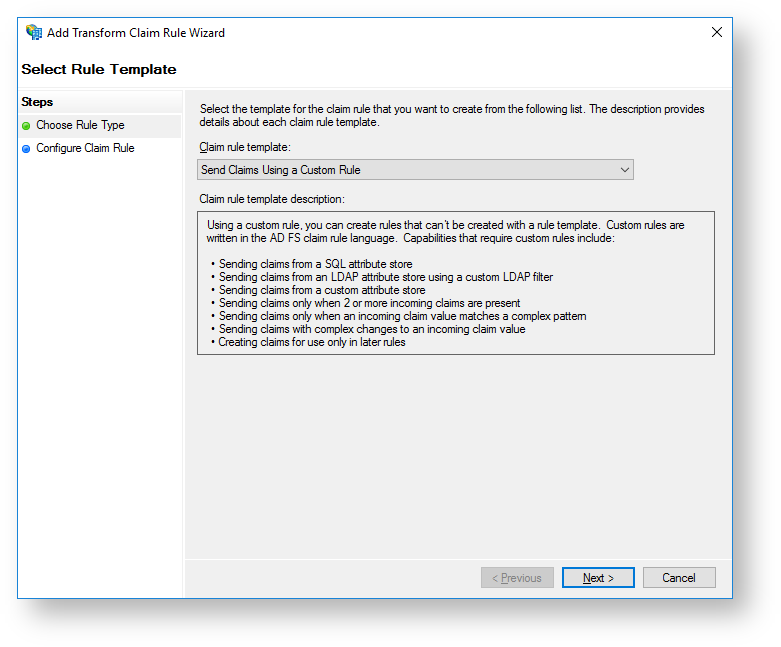

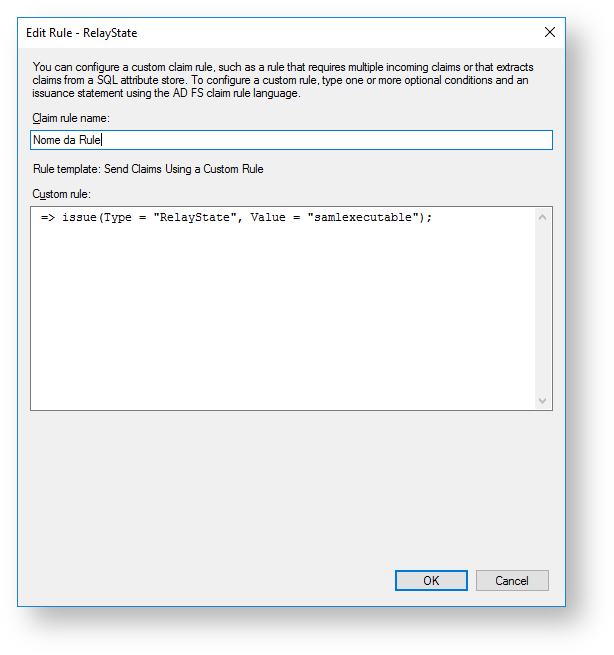

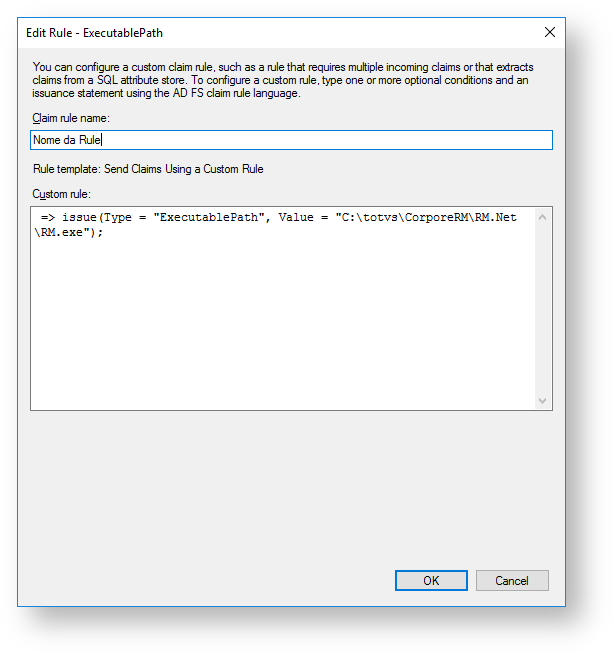

Configurando as Regras de Declaração (MDI - RM.exe)

| Informações | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

Integração SAML no RM

- Metadado do ADFS

Abaixo temos um exemplo do metadados SAML que deve ser importado no RM:

| Bloco de código | ||||||||

|---|---|---|---|---|---|---|---|---|

| ||||||||

<?xml version="1.0" encoding="UTF-8"?>

<EntityDescriptor xmlns="urn:oasis:names:tc:SAML:2.0:metadata" entityID="http://<URI do Portal Corpore .NET>" ID="_32a417e2-1378-405d-8757-94bcba2db823">

<IDPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<KeyDescriptor use="signing">

<KeyInfo xmlns="http://www.w3.org/2000/09/xmldsig#">

<X509Data>

<X509Certificate><Conteúdo do Certificado Proveniente do Arquivo Metadata></X509Certificate>

</X509Data>

</KeyInfo>

</KeyDescriptor>

<SingleSignOnService Location="https://<Servidor AD FS>/adfs/ls/idpinitiatedsignon.aspx?loginToRp=<Identificador do RP>" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"/>

<SingleSignOnService Location="https://<Servidor AD FS>/adfs/ls/idpinitiatedsignon.aspx?loginToRp=<Identificador do RP>" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect"/>

<SingleLogoutService Location="https://<Servidor AD FS>/adfs/ls/?wa=wsignout1.0" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect"/>

<SingleLogoutService Location="https://<Servidor AD FS>/adfs/ls/?wa=wsignout1.0" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" />

</IDPSSODescriptor>

</EntityDescriptor> |

Repare que as URI's devem estar configuradas de acordo com seu ambiente.

| Aviso | ||

|---|---|---|

| ||

|

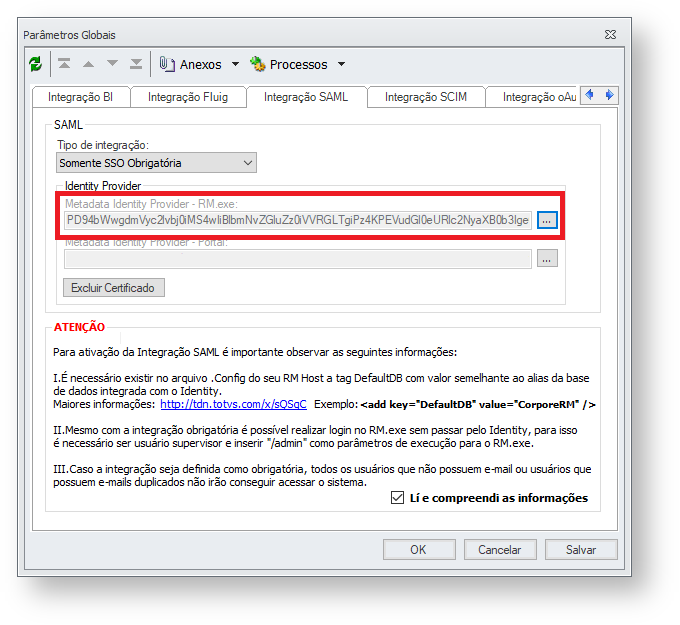

- Importando o metadado do AD FS no RM

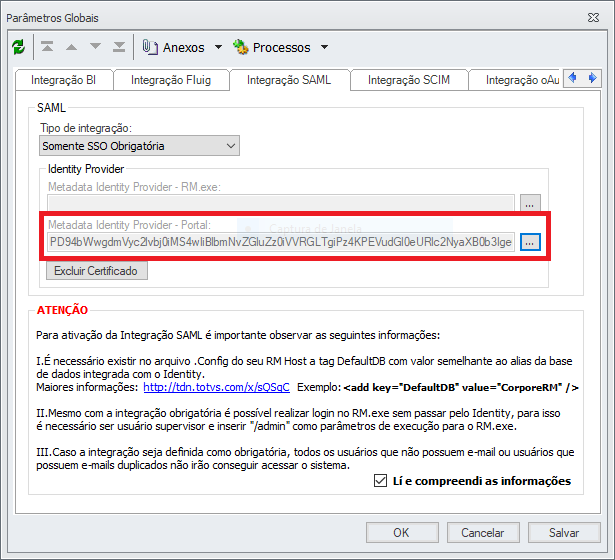

Após obter o metadados personalizado, ele deve ser importado no RM em: Ambiente → Parâmetros → Parâmetros Globais → Integração SAML

Caso queira integrar o ADFS com a MDI, via SAML, adicionar o metadado no campo "Metadata Identity Provider - RM.exe"

Image Added

Image Added

Caso queira integrar o ADFS com o Portal, via SAML, adicionar o metadado no campo "Metadata Identity Provider - Portal".

Image Added

Image Added

| Informações | ||||||

|---|---|---|---|---|---|---|

| ||||||

Existe a possibilidade de integrar o ADFS com a MDI e o Portal de forma simultânea, basta adicionar o metadado nos campos "Metadata Identity Provider - RM.exe" e "Metadata Identity Provider - Portal" | ||||||

| Deck of Cards | ||||||

| ||||||

| Card | | |||||

|

| Aviso | ||

|---|---|---|

| ||

| Para que as operações de cadastro, alteração e remoção do usuário no diretório do domínio funcione corretamente, é necessário que o usuário cadastrado nos Parâmetros globais, tenha privilégios para as operações. |

Depois de preencher os dados para a integração, clique no botão OK para salvar as alterações. Neste instante serão feitas validações do caminho LDAP, Grupo LDAP, Usuário e Senha. Em seguida será necessário fazer Login/logout no sistema para que as alterações tenham efeito.

Veja no próximo passo como configurar o Logon LDAP.

| id | Passo 2 |

|---|---|

| label | Passo 2 |

| title | Passo 2 |

Logon LDAP

O Logon LDAP permite que os usuários cadastrados no RM que estejam cadastrados no sistema de diretórios tenham acesso aos produtos RM. Para isso, é necessário configurar nos Parâmetros Globais a opção de Logon Ldap.

Acesse o menu Ambiente > Parâmetros > Parâmetros Globais. Em seguida, clique na aba Geral e marque a opção Ativa Logon LDAP.

Image Removed

Image Removed

Depois de marcar a opção Logon LDAP será possível preencher o campo Caminho LDAP. Insira o caminho LDAP do domínio que se deseja trabalhar com o LDAP. Em seguida, salve as configurações. Nesse momento o sistema fará a validação do Caminho LDAP. .Não esqueça que o protocolo do LDAP é LDAP://.Após inserir as informações é necessário que se faça Login/logout no sistema para que as alterações tenham efeito.

| Informações | ||

|---|---|---|

| ||

Quando se marca o Logon LDAP, a opção de Logon Unificado fica automaticamente desabilitada e o mesmo ocorre quando se marca a opção de Logon Unificado. Não há como trabalhar com as duas opções dentro do RM. |

| HTML |

|---|

<script type="text/javascript" language="javascript">

/* @license ! jQuery-mutate - v0.0.2 -

* Licensed under the MIT license

* http://www.opensource.org/licenses/mit-license.php

* Date: 2015-04-19 */

!function(t){mutate_event_stack=[{name:"width",handler:function(a){var e=t(a);return e.data("mutate-width")||e.data("mutate-width",e.width()),e.data("mutate-width")&&e.width()!=e.data("mutate-width")?(e.data("mutate-width",e.width()),!0):!1}},{name:"height",handler:function(a){var e=t(a);return e.data("mutate-height")||e.data("mutate-height",e.height()),e.data("mutate-height")&&e.height()!=e.data("mutate-height")?(e.data("mutate-height",e.height()),!0):void 0}},{name:"top",handler:function(a){var e=t(a);return e.data("mutate-top")||e.data("mutate-top",e.css("top")),e.data("mutate-top")&&e.css("top")!=e.data("mutate-top")?(e.data("mutate-top",e.css("top")),!0):void 0}},{name:"bottom",handler:function(a){var e=t(a);return e.data("mutate-bottom")||e.data("mutate-bottom",e.css("bottom")),e.data("mutate-bottom")&&e.css("bottom")!=e.data("mutate-bottom")?(e.data("mutate-bottom",e.css("bottom")),!0):void 0}},{name:"right",handler:function(a){var e=t(a);return e.data("mutate-right")||e.data("mutate-right",e.css("right")),e.data("mutate-right")&&e.css("right")!=e.data("mutate-right")?(e.data("mutate-right",e.css("right")),!0):void 0}},{name:"left",handler:function(a){var e=t(a);return e.data("mutate-left")||e.data("mutate-left",e.css("left")),e.data("mutate-left")&&e.css("left")!=e.data("mutate-left")?(e.data("mutate-left",e.css("left")),!0):void 0}},{name:"hide",handler:function(a){var e=t(a),r=e.is(":hidden"),d=void 0==e.data("prev-hidden")?r:e.data("prev-hidden");return e.data("prev-hidden",r),r&&r!=d?!0:void 0}},{name:"show",handler:function(a){var e=t(a),r=e.is(":visible"),d=void 0==e.data("prev-visible")?r:e.data("prev-visible");return e.data("prev-visible",r),r&&r!=d?!0:void 0}},{name:"scrollHeight",handler:function(a){var e=t(a);return e.data("prev-scrollHeight")||e.data("prev-scrollHeight",e[0].scrollHeight),e.data("prev-scrollHeight")&&e[0].scrollHeight!=e.data("prev-scrollHeight")?(e.data("prev-scrollHeight",e[0].scrollHeight),!0):void 0}},{name:"scrollWidth",handler:function(a){var e=t(a);return e.data("prev-scrollWidth")||e.data("prev-scrollWidth",e[0].scrollWidth),e.data("prev-scrollWidth")&&e[0].scrollWidth!=e.data("prev-scrollWidth")?(e.data("prev-scrollWidth",e[0].scrollWidth),!0):void 0}},{name:"scrollTop",handler:function(a){var e=t(a);return e.data("prev-scrollTop")||e.data("prev-scrollTop",e[0].scrollTop()),e.data("prev-scrollTop")&&e[0].scrollTop()!=e.data("prev-scrollTop")?(e.data("prev-scrollTop",e[0].scrollTop()),!0):void 0}},{name:"scrollLeft",handler:function(a){var e=t(a);return e.data("prev-scrollLeft")||e.data("prev-scrollLeft",e[0].scrollLeft()),e.data("prev-scrollLeft")&&e[0].scrollLeft()!=e.data("prev-scrollLeft")?(e.data("prev-scrollLeft",e[0].scrollLeft()),!0):void 0}}]}(jQuery);

|

| HTML |

|---|

/* @license ! jQuery-mutate - v0.0.1 -

* Licensed under the MIT license

* http://www.opensource.org/licenses/mit-license.php

* Date: 2015-04-19 */

!function(a){function b(){var c=mutate;"undefined"!=c.event_stack&&c.event_stack.length&&a.each(c.event_stack,function(a,b){mutate.add_event(b)}),c.event_stack=[],a.each(c.stack,function(b,d){a(d.selector).each(function(a,b){c.events[d.event_name](b)===!0?d.callback&&d.callback(b,d):d.false_callback&&d.false_callback(b,d)})}),setTimeout(b,mutate.speed)}mutate={speed:100,event_stack:mutate_event_stack,stack:[],events:{},add_event:function(a){mutate.events[a.name]=a.handler},add:function(a,b,c,d){mutate.stack[mutate.stack.length]={event_name:a,selector:b,callback:c,false_callback:d}}},b(),a.fn.extend({mutate:function(){var b=!1,c=arguments[1],d=this,e=arguments[2]?arguments[2]:function(){};return"extend"==arguments[0].toLowerCase()?(mutate.add_event(c),this):(a.each(a.trim(arguments[0]).split(" "),function(a,f){b=f,mutate.add(b,d,c,e)}),this)}})}(jQuery);

</script> |

| HTML |

|---|

<style type="text/css">

.expand-container{

margin-top:5px !important;

font-weight: normal !important;

}

.expand-control{

margin-bottom: 5px !important;

}

pre{

white-space: inherit !important;

}

table tr:nth-child(odd), table tr:nth-child(odd) > *{

background: transparent !important;

border: 0 !important;

}

.pdl .codeContent .gutter{

border-right: 1px solid #ccc !important;

}

.wiki-content .innerCell {

overflow-y: hidden;

}

.HiddenDiv .confluence-information-macro {

width: calc(100% - 25px);

background: #fff !important;

border: 0 !important;

-moz-border-radius: 0px !important;

-webkit-border-radius: 0px !important;

border-radius: 0px !important;

color: #333;

margin: 10px 0 1em 0;

min-height: 20px;

padding: 10px;

position: relative;

text-align: justify;

}

.HiddenDiv .confluence-information-macro p.title{

padding-left: 20px;

margin-top: -5px;

text-align: left;

}

.HiddenDiv .confluence-information-macro .confluence-information-macro-icon.aui-iconfont-error{

color: #fff;

}

.HiddenDiv .confluence-information-macro-warning{

background-color: #d04437 !important;

color: #fff;

}

.HiddenDiv .confluence-information-macro .confluence-information-macro pre{

display: none;

}

.HiddenDiv .wiki-content a:link, .HiddenDiv .wiki-content a, .HiddenDiv .tab-nav-link, .HiddenDiv .current{

color: #000 !important;

}

.wiki-content a:link {

color: #000 !important;

}

pre, .panel .panelContent pre {

font-family: Arial Narrow', Arial, sans-serif !important;

}

.white-container{

-moz-box-shadow: 2px 2px 2px #aaa;

-webkit-box-shadow: 2px 2px 2px #aaa;

box-shadow: 2px 2px 2px #aaa;

}

.confluence-embedded-file-wrapper .confluence-embedded-image{

max-width: 100% !important;

max-height: 100%;

}

</style>

<div style="border:1px solid #aab8c6;padding:5px;-moz-border-radius: 5px;-webkit-border-radius: 5px;border-radius: 5px;">

<div style="background:#fff;width:calc(100% - 10px);height:30px;color: #000;font-weight:bold;font-size: 16px;padding:5px;border-bottom: 1px solid #aab8c6;margin-bottom:14px">

<span style="float:left"><img style="width: 16px; height: 16px; margin-top:3px" src="/download/attachments/190516500/info.png?version=1&modificationDate=1509568958717&api=v2" /></span>

<span style="float:left;font-size:inherit;padding-left:5px">Informações sobre nova funcionalidade</span>

</div>

<div style="border: 1px solid #aab8c6">

<div style="background:#fff;width:calc(100% - 10px);height:30px;color: #000;font-weight:bold;font-size: 16px;padding:5px;border-bottom: 0px;">

<span style="float:left;margin-top: 4px"><img style="width: 16px; height: 16px; margin-top:3px" src="/download/attachments/61932106/business-affiliate-network.png?version=1&modificationDate=1513275393239&api=v2" /></span>

<span style="float:left;font-size:inherit;padding-left:5px;margin-top: 3px">Ignorar Autenticação LDAP</span>

</div>

<div style="background:#f0f0f0;width:calc(100% - 10px);height:auto;min-height:30px;color: #000;font-weight:bold;font-size: 16px;padding:5px;border-bottom: 0px;">

<div><span style="float:left;margin-top: 4px;font-weight:normal !important"><img style="width: 16px; height: 16px; margin-top:3px" src="/download/attachments/309398329/programming-code.png?version=1&modificationDate=1509451197195&api=v2" /></span>

<span style="float:left;font-size:inherit;padding-left:5px;margin-top: 4px;font-weight:normal !important">Descrição da funcionalidade</span><span style="float:right;margin-top: 4px;padding-right:5px;cursor:pointer" onclick="Show('hiddenDiv9', 'img9');"><img id="img9" name="img9" style="width: 16px; height: 16px; margin-top: 3px" src="/download/attachments/309398329/add.png?version=1&modificationDate=1509382756808&api=v2"></span></div>

</div>

<div style="background: #e2e2e2;">

<div id="hiddenDiv9" class="HiddenDiv" style="visibility:hidden;height: 0px; line-height: 30px; padding-left: 5px; background: #e2e2e2;"> |

| HTML |

|---|

<div style="background: #fff; padding:10px;text-align:center;width:calc(100% - 25px);margin:10px 0px;"> |

Image Removed

Image Removed

| Aviso | ||

|---|---|---|

| ||

Nas versões 12.1.18 e 12.1.19, um script de banco terá que ser executado para a criação da coluna IGNORARAUTENTICACAOLDAP na tabela GUSUARIO, para que o campo Ignorar autenticação LDAP seja habilitado. |

| HTML |

|---|

</div>

</div>

</div>

</div>

<div style="padding:7px"></div>

<div style="border: 1px solid #aab8c6">

<div style="background:#fff;width:calc(100% - 10px);height:30px;color: #000;font-weight:bold;font-size: 16px;padding:5px;border-bottom: 0px;">

<span style="float:left;margin-top: 4px"><img style="width: 16px; height: 16px; margin-top:3px" src="/download/attachments/61932106/business-affiliate-network.png?version=1&modificationDate=1513275393239&api=v2" /></span>

<span style="float:left;font-size:inherit;padding-left:5px;margin-top: 3px">Ignorar Integração LDAP</span>

</div>

<div style="background:#f0f0f0;width:calc(100% - 10px);height:auto;min-height:30px;color: #000;font-weight:bold;font-size: 16px;padding:5px;border-bottom: 0px;">

<div><span style="float:left;margin-top: 4px;font-weight:normal !important"><img style="width: 16px; height: 16px; margin-top:3px" src="/download/attachments/309398329/programming-code.png?version=1&modificationDate=1509451197195&api=v2" /></span>

<span style="float:left;font-size:inherit;padding-left:5px;margin-top: 4px;font-weight:normal !important">Descrição da funcionalidade</span><span style="float:right;margin-top: 4px;padding-right:5px;cursor:pointer" onclick="Show('hiddenDiv6', 'img6');"><img id="img6" name="img6" style="width: 16px; height: 16px; margin-top: 3px" src="/download/attachments/309398329/add.png?version=1&modificationDate=1509382756808&api=v2"></span></div>

</div>

<div style="background: #e2e2e2;">

<div id="hiddenDiv6" class="HiddenDiv" style="visibility:hidden;height: 0px; line-height: 30px; padding-left: 5px; background: #e2e2e2;">

A partir da versão 12.1.20 a opção "Ignorar <b>Autenticação</b> LDAP" foi alterada para "Ignorar <b>Integração</b> LDAP", que como o nome já diz, ignora a integração de um determinado usuário ao LDAP, ou seja, mesmo que a opção "Logon LDAP ou Integração LDAP" estejam configuradas, todas as operações que envolvem o LDAP serão ignoradas como: Login , Criação, Edição e Exclusão de usuário.

<div style="background: #fff; padding:10px;text-align:center;width:calc(100% - 25px);margin:10px 0px">

|

Image Removed

Image Removed

| HTML |

|---|

</div>

</div>

</div>

</div>

</div>

|

| HTML |

|---|

<script type="text/javascript" language="javascript">

Show = function(divName, imgName){

window["currentElement"] = divName;

if(typeof divName === "string"){

if(document.getElementById(divName).offsetHeight < 2){

$("#" + divName).animate({height: $("#" + divName).get(0).scrollHeight + 7});

$("#" + divName).css("visibility", "visible")

$("#" + imgName).attr('src', '/download/attachments/309398329/remove.png?version=1&modificationDate=1509386912062&api=v2');

$(".HiddenDiv .tab-nav-link").on("click", function(){

window["currentElement"] = $(this).parents().find(".HiddenDiv").attr("id");

});

$(".HiddenDiv .confluence-information-macro").mutate('height',function (element,info){

this.selector.each(function(index, element){

if($(this).parent().attr("id") == window["currentElement"])

$(this).parent().height($(this).outerHeight() + 61);

});

});

}

else{

$("#" + divName).animate({height: "0px"});

$("#" + divName).css("visibility", "hidden")

$("#" + imgName).attr('src', '/download/attachments/309398329/add.png?version=1&modificationDate=1509382756808&api=v2');

}

}

}

</script> |

Veja no próximo passo como configurar o nome usuário de rede para login.

| id | Passo 3 |

|---|---|

| label | Passo 3 |

| title | Passo 3 |

É possível escolher qual campo o sistema usará para verificar o login no RM: Usuário do RM ou Usuário de Rede. Mas para isso, é preciso que pelo menos um usuário supervisor tenha cadastrado o usuário de rede na aba Rede do cadastro de Usuário. (Clique na imagem para ampliar)

Image Removed

Image Removed

Utilizar usuário do RM: Selecione esta opção para realizar o login no RM utilizando o código do usuário informado no cadastro do Usuário, como mostrado na imagem abaixo:

Image Removed

Image Removed

Image Removed

Image Removed

Utilizar usuário da rede: Selecione esta opção para realizar o login no RM utilizando o usuário de rede informado no cadastro do Usuário, na aba Rede. Como mostrado na imagem abaixo, onde alteramos o cadastro de rede do usuário mestre:

Image Removed

Image Removed

Image Removed

Image Removed

| title | Observação |

|---|

.

| Informações | |||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||

|

| Informações | |||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||

|