O Identity suporta a vinculação do Active Directory para importação de contas e autenticação via credenciais do AD.

A sincronização de usuários entre a empresa do Identity e o Active Directory é realizada através de uma aplicação chamada SmartSync. Os procedimentos de instalação e configuração estão disponíveis em SmartSync.

Os usuários importados a partir da integração entre o Active Directory devem ser aceitos pelo administrador para que o seu acesso à empresa no Identity seja permitido. Consulte Aceitar Usuários Pendentes para obter informações sobre a configuração e utilização deste recurso.

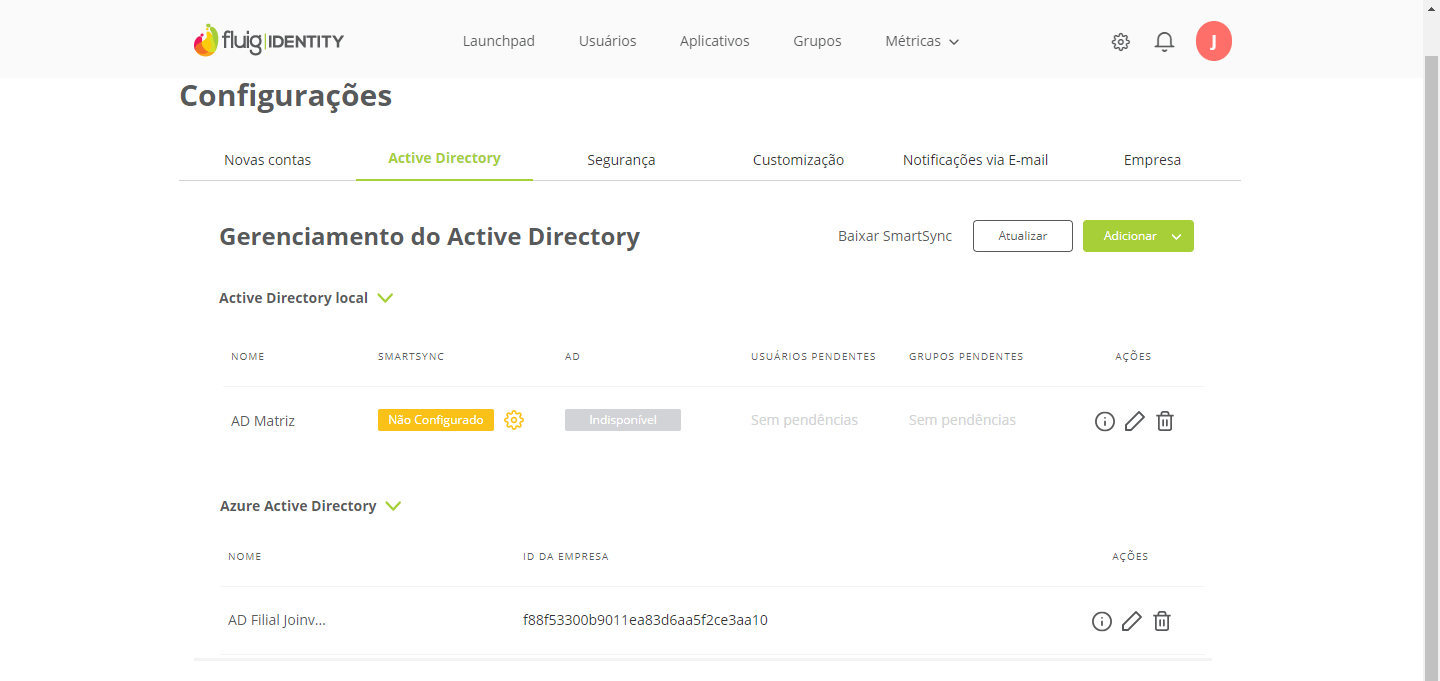

01. Acessar as configurações ![]() e selecionar a opção Active Directory.

e selecionar a opção Active Directory.

02. Na seção Gerenciar Active Directories, acionar o link Gerenciar Active Directories.

01. Acessar o Gerenciamento do Active Directory conforme item Gerenciar Active Directories.

02. Acionar Adicionar e selecionar a opção Active Directory local.

03. Em Nome, preencher o nome do diretório.

04. Definir se o aceite automático de usuários deve ser habilitado para este diretório.

Sim: Ao habilitar essa opção, todos os usuários importados deste Active Directory pelo SmartSync serão aceitos e provisionados automaticamente nesse contexto do Identity. Não: Ao manter a opção desabilitada, todos os usuários importados deste Active Directory pelo SmartSync serão incluídos na lista de Pendentes até que sejam manualmente aceitos para o contexto pelo administrador. |

05. Acionar Avançar.

06. Copiar o token de configuração do Active Directory.

O token copiado será informado na configuração do Active Directory no SmartSync, conforme o guia de Configuração do AD. |

07. Acionar Concluir.

Após a inclusão de um novo Active Directory na empresa, será apresentado o status Não Configurado ao lado direito do nome do Active Directory cadastrado. Esse status indica que este Active Directory ainda não é utilizado em nenhum SmartSync. É possível vincular mais de um Active Directory a uma empresa no fluig Identity, mas caso a autenticação seja realizada através do sAMAccountName, o usuário deverá informar o domínio antes do login, separado por uma barra invertida. Por exemplo: SP01\usuario.sobrenome. |

Quando essa configuração é realizada, está sujeita a cobranças provindas do fornecedor. Saiba mais em: Detalhes de preços.

01. Acessar o Gerenciamento do Active Directory conforme item Gerenciar Active Directories.

02. Acionar Adicionar e selecionar a opção Azure Active Directory.

03. Em Nome, preencher o nome do diretório.

04. Acionar Avançar.

05. Na próxima etapa, copiar o valor do campo URL de Logon. Veja a imagem

06. Abrir uma nova guia para executar as configurações no Microsoft Azure.

Passos de configuração no Microsoft Azure: 1. Faça login com uma conta administrador no portal do Microsoft Azure. 2. Abra o Menu (três riscos no canto superior esquerdo) e clique no serviço Active Directory do Azure. Veja a imagem 3. Nas opções da lateral esquerda clique em Aplicativos empresariais. Veja a imagem 4. Clique em + Novo Aplicativo. Veja a imagem 5. Escolha a opção Aplicativo Inexistente na Galeria. Veja a imagem 6. Escolha um nome e crie o aplicativo. 7. Selecione Configurar logon único (obrigatório). Veja a imagem 8. Selecione SAML. 9. Na seção Configuração Básica de SAML clique no ícone de lápis para editar. Veja a imagem 10. No campo Identificador (ID de Entidade) digite exatamente TotvsLabs. Veja a imagem 11. No campo URL de Resposta (URL do Serviço do Consumidor de Declaração) insira o valor copiado que havia sido copiado no Identity. Veja a imagem

12. Na seção Certificado de Autenticação SAML baixe o arquivo XML de Metadados de Federação e guarde o arquivo. Veja a imagem 13. No menu lateral esquerdo, acesse Usuários e Grupos e atribua a este aplicativo aos usuários/grupos desejados. Veja a imagem |

07. Após concluir a configuração do passo 06 no Azure, voltar ao Identity, na configuração do Azure Active Directory clicar em Avançar. Veja a imagem

08. Arrastar o arquivo XML de Metadados de Federação, baixado na Microsoft Azure anteriormente, para o espaço indicado e clicar em Enviar. Veja a imagem

Com isso, o Identity está pronto para receber requisições de login SSO vindas do aplicativo SAML da Microsoft Azure criado anteriormente. |

09. Acesse novamente o Microsoft Azure, conforme detalhado a seguir.

Efetue o login de algum dos usuários adicionado no aplicativo SAML e acesse a página de aplicativos do usuário. Na listagem de aplicativos irá aparecer o aplicativo criado anteriormente que está configurado para fazer login SSO no Identity. Veja a imagem Clique no aplicativo criado anteriormente e será feito o login no Identity. No primeiro login esse usuário da Microsoft Azure será criado no Identity. |

01. Os status são exibidos na primeira coluna ao lado direito do nome do Active Directory cadastrado.

Os status são verificados apenas durante o carregamento inicial da página. Para atualizá-los, o administrador deve recarregar a página ou acionar Atualizar listagem. |

02. O campo SmartSync apresenta o status de conexão entre o Identity e o SmartSync.

Os status disponíveis para o campo SmartSync são: Disponível: exibido quando existe comunicação entre o SmartSync e o Identity. Indisponível: exibido quando não existe comunicação entre o SmartSync e o Identity. Desabilitado: exibido quando o domínio do Active Directory em questão está com opção Enabled desmarcada nas configurações do SmartSync. |

03. O campo AD apresenta o status de conexão entre o SmartSync e o Active Directory.

Os status disponíveis para o campo AD (Active Directory) são: Disponível: exibido quando existe comunicação entre o SmartSync e o AD. Indisponível: exibido quando não existe comunicação entre o SmartSync e o AD. Desconhecido: exibido quando não existe comunicação entre o SmartSync e o Identity ou quando o SmartSync está desabilitado. |

01. Acionar Usuários pendentes localizado ao lado direito do nome do Active Directory cadastrado.

O administrador será direcionado para a página Aceitar Usuários Pendentes. O total de usuários importados do Active Directory com status Pendente é exibido à frente do link. |

01. Acionar Grupos pendentes localizado ao lado direito do nome do Active Directory cadastrado.

O administrador será direcionado para a página Aceitar Grupos Pendentes. O total de grupos importados do Active Directory com status Pendente é exibido à frente do link. |

01. Acionar Editar ![]() localizado ao lado direito do nome do Active Directory cadastrado.

localizado ao lado direito do nome do Active Directory cadastrado.

02. Informar o novo nome no campo Descrição.

03. Definir se o aceite automático de usuários deve ser habilitado para este diretório.

Sim: Ao habilitar essa opção, todos os usuários importados deste Active Directory pelo SmartSync serão aceitos e provisionados automaticamente nesse contexto do TOTVS Identity. Não: Ao manter a opção desabilitada, todos os usuários importados deste Active Directory pelo SmartSync serão incluídos na lista de Pendentes até que sejam manualmente aceitos para o contexto pelo administrador. |

04. Acionar Concluir.

01. Acionar Desconectar ![]() localizado ao lado direito do nome do Active Directory cadastrado.

localizado ao lado direito do nome do Active Directory cadastrado.

02. Assinalar a opção apresentada, em que o administrador confirma compreender as consequências da remoção do Active Directory.

Ao excluir um Active Directory, o vínculo dos usuários importados a partir deste diretório será removido, mas essas contas não serão excluídas e nem desativadas do Identity. Porém, esses usuários não poderão mais autenticar-se no Identity utilizando a senha do Active Directory removido, apenas a Senha pessoal. |

03. Acionar Confirmar e Deletar.

01. Acionar ![]() localizado ao lado direito do nome do Active Directory cadastrado.

localizado ao lado direito do nome do Active Directory cadastrado.

Token: chave utilizada para a configuração do Active Directory no SmartSync, conforme o guia de Configuração do AD. DN Raiz: configuração do SmartSync que indica o diretório raiz utilizado para sincronização dos dados entre TOTVS Identity e Active Directory. Servidor AD: endereço do servidor Active Directory, conforme configurado do SmartSync. Versão do SmartSync: informa a versão do SmartSync que está executando a sincronização entre Identity e o Active Directory. Última comunicação do SmartSync: apresenta a data e hora da última comunicação realizada entre SmartSync e Identity. O Identity identifica que o SmartSync está disponível com base no recebimento da comunicação no sentido SmartSync → Active Directory. |

01. Na seção Baixar SmartSync, acionar o link Windows para iniciar o download:

As versões do Windows compatíveis com o SmartSync podem ser consultadas na Matriz de Portabilidade do TOTVS Identity. |

Esta documentação é válida a partir da atualização 3.0.4 ou superior do SmartSync. Se você utiliza uma atualização anterior, ela pode conter informações diferentes das quais você vê no seu ambiente. |